Operace Aurora

Operace Aurora, kyberútok, který začal v polovině roku 2009 a pokračoval do prosince téhož roku, umístil na mapu digitálních ohrožení tzv. pokročilé trvalé hrozby (advanced persistent threats). Tento útok, o němž byly první informace zveřejněny až 12. ledna 2010 v blogovém příspěvku Googlu, měl původ v Číně. Útok zasáhl více než 30 organizací ve Spojených státech a byl prvním veřejným potvrzením toho, že „profesionální hackeři“ jsou schopni infiltrovat velké organizace a používat pokročilé techniky, aby zůstali dlouhodobě nedetekováni. Přitom kradou cenné informace, včetně zdrojových kódů a duševního vlastnictví.

Flashback

Trojský kůň Flashback, objevený v roce 2011, zasahuje počítače s operačním systémem Mac OS X a zneužívá bezpečnostní chybu v Javě, díky čemuž sám sebe instaluje na Macy. Flashback je varováním pro uživatele této platformy Applu, které v podstatě říká, že se dnes nemůže cítit bezpečně vůbec nikdo.

Stuxnet

Stuxnet byl objeven v roce 2010 a zneužíval několik kritických zranitelností Windows, které byly do té doby neznámé – jedna z nich například spouštěla soubor umístěný na infikovaném USB flash disku – a to i když byl na počítači zakázán autorun.

Z infikovaného systému se byl Stuxnet schopen dále šířit do interní sítě, dokud nedosáhl svého cíle: průmyslového ovládacího systému vyvinutého společností Siemens. V tomto konkrétním případu Stuxnet znal slabé místo konkrétního ovladače – a byl s velkou pravděpodobností určen ke zničení či neutralizaci průmyslového systému.

Stuxnet byl použit například proti íránským jaderným zařízením. Obecně se má za to, že za jeho vývojem stojí americká a izraelská vláda. Tato informace se však dosud nepotvrdila.

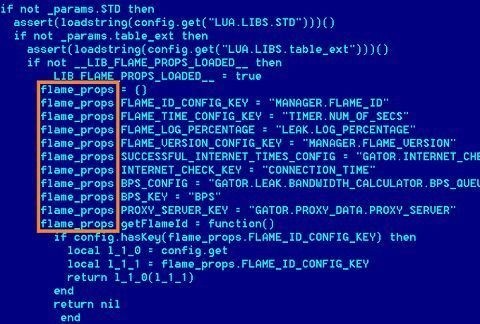

Malware Flame

Podle většiny bezpečnostních expertů mají potřebné zdroje pro tvorbu a implementaci takového komplexního viru, jako je Flame a podobné typy kyberšpionážních útoků, pouze vlády.

Flame většinou cílil na počítače na Středním Východě. Analýza serverů, využívaných k ovládání malwaru Flame, jež byla provedena v roce 2012, objevila několik jeho příbuzných typů, včetně přímého spojení se Stuxnetem.

Badatelé společností Kaspersky Lab, Symantec a dalších zjistili, že je Flame je spojen s vysoce sofistikovanými operacemi, v rámci nichž bylo použito několik obranných mechanismů, které měly za účel zahladit stopy po útočníkovi.

Zdroj: IDG News Service