V poslední době patří hlavní nadpisy článků v médiích o kybernetické bezpečnosti konceptu Zero Trust Security. Revolučnímu bezpečnostnímu modelu, který byl představen před více než deseti lety skupinou Forrester Research, se věnuje mnoho pozornosti a velká část bezpečnostních specialistů rozumí nutnosti jeho nasazení.

Všichni již mnohokrát slyšeli základní poučky typu „Never Trust, Always Verify“, nebo „vše se musí autentizovat, autorizovat a monitorovat“.

Nasazení tohoto konceptu si však málokdo umí představit v praxi. Důvodem je ohromný rozsah projektu, který je těžké pojmout tak, aby byly v dohledné době vidět výsledky. Viditelné výsledky jsou však to, co zajímá vedení společnosti, které rozhoduje o financování projektu.

Relativně snadno dosažitelný cíl zapadající do tohoto modelu spočívá v pokročilé autentizaci a zvýšení uživatelské přívětivosti. Pro tento cíl se vžil název Next-Gen Access.

K citlivým informacím se dnes útočníci standardně dostávají dvěma zcela odlišnými způsoby. První z nich lze přirovnat k neoprávněnému vniku na pozemek, kdy útočník musí přelézt plot, vyhnout se kamerám a zneškodnit ochranku. Tento způsob může spočívat v doručení malwaru, zneužití zranitelnosti či vykonání útoku typu odepření služby.

Druhý způsob naopak zneužije otevřených dveří, kdy útočník oklame bezpečnostní systémy a vnikne dovnitř převlečený za autorizovanou osobu.

Na obranu proti prvnímu způsobu se soustředí velké úsilí. Spočívá v použití firewallů nové generace, antispamového řešení či pokročilé ochraně koncových stanic. Druhý způsob, který se často z pohledu ochránců přehlíží, však stojí za úspěšnými útoky až v 81 % případů, jak uvádí Verizon Data Breach Investigations Report 2017.

Za úspěchem této metody lze hledat primárně nedostatečné metody autentizace používající hesla, neúměrně vysoký počet uživatelských účtů či nadměrné užívání účtů privilegovaných.

Problém roztříštěných účtů

V naprosté většině společností je v dnešní době standardem využití adresářové služby, často Microsoft Active Directory (AD). Každý uživatel má vlastní jmenný účet, který používá pro přihlášení do doménové stanice MS Windows a do Office 365.

Pomocí doménových politik lze jednoduše řídit komplexnost hesla i vynutit po určité době jeho změnu. V ideálním světě tak platí rovnice, kde jeden fyzický zaměstnanec má pouze jednu digitální identitu – tedy uživatelský účet, se kterým je schopný přistoupit ke všem zdrojům, na které má nastavená přístupová oprávnění.

V ideálním světě však bohužel nežijeme a podle toho vypadá i používání účtů. Administrátoři využívají jeden účet pro běžnou práci a druhý, s vyššími privilegii, pro správu systému. Správci linuxových serverů zase obvykle pracují s lokálními účty uloženými na jednotlivých serverech, stejně jako uživatelé Mac OS X, jimiž jsou často vysoce postavení manažeři.

Interní aplikace, které není možné propojit s AD, mají také své lokální databáze, stejně jako aplikace v cloudu (SaaS). Další účty používají uživatelé pro přístup do webových obchodů či diskuzních fór.

Všechny tyto účty používají hesla. V lepším případě to jsou hesla unikátní, mnohem častěji však jde o hesla jednotná napříč různými účty, nezávisle na jejich důležitosti. To samozřejmě představuje obrovské riziko a zjednodušuje práci útočníkům.

Sjednocení uživatelských účtů

Metodou, jak předejít tomuto základnímu problému, je využití jednotného účtu pro přístup ke všem zdrojům. Účet včetně hesla je uložený v AD a spravuje se podle nastavených politik, tak aby heslo bylo komplexní a v pravidelných intervalech měněné.

Tato metoda se označuje jako AD Bridging a umožňuje přechod od lokálních účtů k účtům centrálním v operačních systémech, které nativně nepodporují integraci se světem Windows. Jde zejména o systémy na linuxové bázi včetně Mac OS X.

Princip spočívá v zařazení stanic se systémy Linux a Mac OS X do AD, tak aby bylo možné se k nim přihlásit centrálně spravovanými účty. Jakmile se této funkce dosáhne, dojde k výraznému zvýšení zabezpečení těchto systémů, protože lze prostřednictvím AD skupin řídit, který účet se smí kam přihlásit, stejně jako to, jaká má mít oprávnění. Navíc je možné na ně aplikovat Group Policy (GPO) jako na nativní systémy, a tím vynutit vyšší a konzistentní zabezpečení.

Druhým problémem je roztříštěnost účtů napříč aplikacemi, které nepodporují přímé napojení na AD. Může jít o interní aplikace, nebo aplikace typu software-as-a-service (SaaS). Pokud se mají uživatelé ověřovat pomocí doménových jmen a hesel, je třeba těmto aplikacím poskytnout přístup k údajům z AD, které je zpravidla umístěné uvnitř interní sítě.

Někdy je možné použít nativní nástroj AD Federation Services, ale pohodlnější bývá využití externího identity providera (IdP), jakými jsou například Idaptive, Okta nebo Ping-ID.

IdP poskytne nástroje k napojení na všechny zdroje identit, ať už jde o AD, nebo další možné databáze a dělá pokročilou autentizaci, která v tuto chvíli není v rámci AD FS dostupná. Tímto způsobem se zajistí autentizace do aplikací umožňujících ověření např. pomocí metod OAuth nebo SAML.

Jak na zastaralé aplikace

Pro aplikace podporující pouze jméno a heslo uložené v lokální databázi, o které se nic neví (většinou ani to, jestli heslo není uložené v podobě čistého textu, nebo snadno prolomitelného hashe), se nedoporučuje používat stejné přihlašovací údaje, jaké se používají do AD.

Je však třeba, aby každý účet disponoval unikátním a pokud možno komplexním heslem. Jak ale docílit toho, aby uživatelé nepoužívali jedno heslo, které si budou jednoduše pamatovat? Řešením je maximální zjednodušení – a tím je single-sign-on (SSO) webový portál, který udržuje ve své databázi uživatelská jména a hesla k jednotlivým aplikacím.

Po přihlášení uživatele do SSO portálu je skrz něj možné přistupovat ke všem předdefinovaným aplikacím pomocí jednoho kliku, bez nutnosti dalšího ověřování. Aplikace, které mohou být v portále publikované, jsou jednak externí aplikace typu SaaS, různá internetová fóra a portály, stejně jako firemní aplikace, které jsou umístěné uvnitř interní sítě.

Přístup k aplikacím se tak zajistí pomocí tzv. VPN-less přístupu a je nezávislý na tom, jestli uživatel přistupuje z interní sítě, či z internetu, což je v souladu s výše zmiňovaným Zero Trust Security modelem.

Autentizační metody

Dosud se zde jako autentizační mechanismus zmiňovalo pouze použití hesla. Heslo jako jediný faktor pro autentizaci je však silně rizikové. Hesla lze například odchytit při pohybu po síti v nezabezpečeném formátu, ukrást pomocí keyloggeru, nebo získat prostřednictvím sociálního inženýrství.

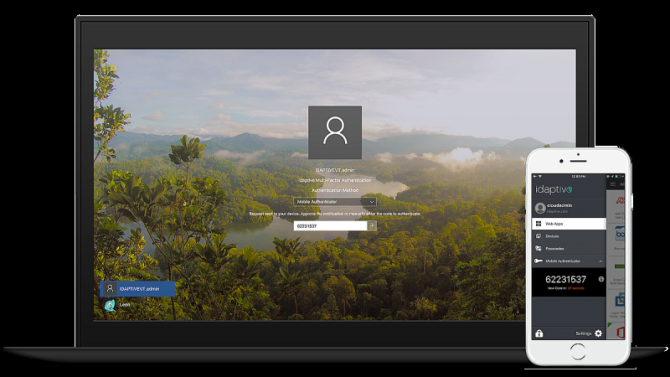

Proto je naprosto nezbytné využít vícefaktorovou autentizaci (MFA), ať už jde o použití jednorázového hesla (OTP), push notifikace na mobilní telefon nebo třeba HW token. Tuto autentizaci je však třeba používat všude podle tzv. principu MFA Everywhere.

Používat MFA pro přístup do VPN je dnes již naprosto běžné, ale proč není standardem i pro přihlášení k operačnímu systému, nebo pro přístup ke kritickým interním aplikacím? Pravděpodobně proto, že jde o interní zdroje, které jsou za „bezpečným“ perimetrem.

To je ale v příkrém rozporu s koncepcí Zero Trust Security. MFA Everywhere je jeden z nejjednodušších způsobů, jak za malou investici přinést výrazné zvýšení zabezpečení.

Risk-based access

Výše se zmínila nutnost zjednodušení zabezpečení pro koncové uživatele, aby neměli tendenci hledat možnosti, jak jej obejít. MFA Everywhere je však v naprostém rozporu s tímto tvrzením vzhledem k tomu, že pro přístup k jakýmkoliv zdrojům vyžaduje od uživatele další a další interakci.

Řešení této situace se označuje jako risk-based access a je součástí konceptu Next-Gen Access. Pokud se používá pro veškerou autentizaci jeden IdP, tak tento IdP může schraňovat informace o přihlášeních a následně je pomocí strojového učení analyzovat.

IdP tak vidí, že se uživatel hlásí v konkrétním čase z konkrétní lokace k jedné konkrétní aplikaci každý den. K prvním několika přihlášením vyžaduje druhý faktor, ale po naučení vzorce chování lze nastavit přihlášení s pouze jediným faktorem (podle výběru), nebo dokonce zcela bez ověření.

Pokud se některý z parametrů změní – uživatel se například přihlašuje z jiné lokace, IdP opět vynutí autentizaci pomocí více faktorů. Pokud je změna extrémní, například jedno přihlášení z ČR a druhé z Číny, může IdP zcela zablokovat přístup, nebo spustit workflow, které zajistí potvrzení další osobou, jíž může být např. přímý nadřízený hlásícího se uživatele.

Stejně tak se může vyžadovat MFA přihlášení do operačního systému a další přístupy tohoto uživatele již fungovat pomocí SSO.

Správa zařízení

Systémy pro NG Access zpravidla obsahují i nástroje pro správu koncových zařízení. Jsou tak alternativou k nativním MDM nástrojům, jakými jsou AirWatch, nebo MobileIron. Nabízejí standardní vlastnosti MDM, jakými jsou vynucení politik, nastavení profilů či smazání zařízení v případě ztráty.

Výhodou u Next-Gen Accessu je provázání této funkcionality s autentizačním mechanismem, kdy spravované zařízení může být považované za jeden z ověřovacích faktorů. Tento fakt může zajistit to, že se uživatel přihlášený na spravovaném zařízení dostane do aplikací bez jakékoliv další autentizace, nebo pouze po zadání jednoho faktoru.

Bližší informace o Next-Gen Access, o MFA Everywhere a o tom, jakým způsobem zapadá do Zero Trust Security modelu, přináší Zero Trust Summit – konference, jejíž první ročník se uskutečnil v roce 2018 v New Yorku a jejíž záznam je volně k dispozici.

Autor pracuje jako security architect ve společnosti H-Square ICT Solutions

Tento příspěvek vyšel v Security Worldu 2/2019. Časopis (starší čísla i předplatné těch nadcházejících) si můžete objednat na adrese našeho vydavatelství.