Akce hacktivistických skupin, nárůst rootkitů a velký zájem podvodníků o platformu Android, takové jsou hlavní trendy, které zachycují aktuální vydání Zprávy o hrozbách vydávané společností McAfee. Výsledky za 2. a 3. čtvrtletí roku 2011 ukazují, že roste i celkový počet jedinečných vzorků malwaru.

Na konci roku 2010 analýzy předpovídaly, že celkové množství jedinečných vzorků malwaru dosáhne koncem roku 70 milionů. Vzhledem k rychlému šíření malwaru však nyní společnost McAfee tento odhad zvýšila na 75 milionů. Letošní rok tak bude z pohledu bezpečnosti IT vůbec nejrušnější v celé historii.

Android na mušce

Výrazným trendem posledního období je nárůst malwaru pro platformu Android – o 76 % ve 2. čtvrtletí a o dalších 37 % ve 3. kvartále. Android se tak stal nejčastěji napadaným mobilním operačním systémem (dříve byl „mobilní“ malware určený především pro OS Symbian a mobilní implementace jazyku Java). Celkové množství mobilního malwaru dosáhlo ve 3. kvartále počtu asi 1 350 jedinečných vzorků.

Hrozby pro mobily dnes mnohdy kopírují to, co si podvodníci již vyzkoušeli ve světě počítačů. S malwarem pro PC pak mnohdy sdílejí i kusy kódu. Objevují se rootkity pro mobily a botnety složené z kompromitovaných smartphonů.

Nárůst rizik spojených s užíváním mobilních zařízení se jako trend předpokládal již delší dobu, realitou se však stal až nyní. Stalo se tak kvůli současnému boomu smartphonů a tabletů, které se navíc často používají pro práci s firemními daty nebo s elektronickým bankovnictvím. Tomu odpovídá i poměrně široká paleta malwaru. Např. současné škodlivé kódy pro Android se mohou vydávat za kalendářové aplikace, programy pro práci se SMS zprávami nebo může jít o falešné aktualizace. Některé programy fungují jednoduše (navazují komunikaci s čísly se speciálním tarifem), jiné se pokoušejí o komplexnější zneužití infikovaného telefonu. Rozšiřují se trojské koně určené pro krádeže přístupových údajů, k běžným službám a také speciálně k bankovním účtům. Další oblíbenou metodou útočníků se stal malware, který nahrává telefonní hovor a pak jeho záznam odešle podvodníkovi.

Anonymous a LulzSec

Již předcházející studie odhadovaly, že stále větší množství internetových útoků bude politicky motivovaných; tento jev se obvykle označuje jako hacktivismus. Ve 2. kvartále roku 2011 na sebe v tomto ohledu upozornily především dvě skupiny, které se samy pojmenovaly Anonymous a LulzSec, ve 3. čtvrtletí pak pokračovaly útoky především v režii skupiny Anonymous.

Anonymous vznikli v souvislosti s kauzou WikiLeaks a „uvedli“ se útoky proti subjektům, které odmítly s projektem WikiLeaks spolupracovat (např. karetní firmy, které přestaly pro WikiLeaks zpracovávat transakce). Posléze si Anonymous vzali na mušku širokou škálu institucí, vlády, armádní instituce i komerční firmy. Jsou podezřelí rovněž z obřího útoku na síť Sony, to však skupina odmítá. Vyvstává ale otázka, zda vůbec někdo může mluvit za všechny její členy. Policie v řadě států světa již několik členů této skupiny pozatýkala. Ve 3. čtvrtletí 2011 mířily útoky skupiny Anonymous např. proti arizonské a australské policii nebo bance Goldman Sachs.

Druhá z nejznámějších skupin, LulzSec, je podstatně méně ideologická, její útoky nemají žádné specifické cíle. Nejde jim příliš o politicky motivované akce, na rozdíl od „profesionální“ kybernetické kriminality ale členové LulzSec nepronikají do cizích sítí pro peníze, ale pro zábavu – alespoň to sami tvrdí. I v rámci skupiny LulzSec již došlo k několika zatčením.

Obecně skupiny hacktivistů procházejí neustálým štěpením. Jednotlivci často mění své názory, mezi bývalými „kolegy“ dochází k udávání. Většina současných hacktivistů buď postupně své aktivity ukončí, nebo budou pozatýkáni, samotný trend ale zřejmě přetrvá. Objeví se skupiny nové a nechávají za sebou chaos v podobě služeb vyřazených útoky DDoS nebo kompromitovaných databází, kdy jsou často ukradena a zveřejněna např. osobní data.

Krysa ve stínu

Od skutečných profesionálů odlišuje hacktivisty také snaha o zviditelnění a publicitu. Ti nejzdatnější počítačoví podvodníci, motivovaní jak jinak než penězi, pracují naopak mnohem raději vskrytu. Jiná nedávná analýza společnosti McAfee, Operation Shady RAT (Operace Krysa ve stínu), ukazuje, jak se jedinému gangu v posledních letech podařilo kompromitovat sítě organizací po celém světě, a to vesměs zcela nepozorovaně. Neprováděli žádné útoky DDoS, ale jejich postup byl pečlivě namíchán z cíleného spamu/phishingu, sociálního inženýrství a celých sad pro konkrétní softwarové zranitelnosti. Zcizeny byly informace mnoha typů, od armádních dat po plány ropných polí. Tento útok je hodnocen jako největší „přesun“ duševního vlastnictví v celých dosavadních dějinách.

Pokud nejsou firmy pořádně chráněny proti postupům vedeným amatérskými prostředky, proti profesionálům tohoto typu (tj. disponujících rozsáhlými zdroji, třeba i díky podpoře nějaké z vlád) jsou téměř bezmocné.

Falešné antiviry, rootkity, botnety…

Veškeré průzkumy ukazují, že vzrůstá množství lidí pracujících na platformě Mac OS, a to i ve firemním prostředí. Tento systém se tím stává zajímavým i pro autory malwaru, zvlášť když v řadě firem pro Mas OS neexistují zaběhnuté bezpečnostní mechanizmy. Ve 2. čtvrtletí se poprvé objevily i falešné antiviry pro počítače Apple a množství malwaru pro Mac OS rostlo i ve 3. kvartále. Předpokládá se, že po Mac OS přijde na řadu i iPhone a iPad – otázka zní spíše „kdy“ než „zda“.

Dalším typem malwaru, který se rychle rozšiřuje, jsou rootkity. Tento trend souvisí se snahou podvodníků detekci škodlivých kódů maximálně ztížit; útočníci reagují na situaci, kdy většina uživatelů ve firemním sektoru má již dnes alespoň základní antivirový software a používá automatické aktualizace. Nejrozšířenějšími rootkity jsou dnes Koutdoor a DSSS. Rootkity se uplatňují hlavně při útocích proti velkým společnostem nebo kritické infrastruktuře, kdy má škodlivý kód fungovat co možná nejdéle.

A jak si stojí botnety? Největší hrozbu představovaly ve 3. čtvrtletí botnety Cutwail, Festi a Lethic, naopak se snížil význam dříve největších botnetů Grum, Bobax a Maazben. Ve střední Evropě je nejvíce počítačů součástí botnetů Bobax, Cutwail a Maazben.

Spam, Flash a PDF

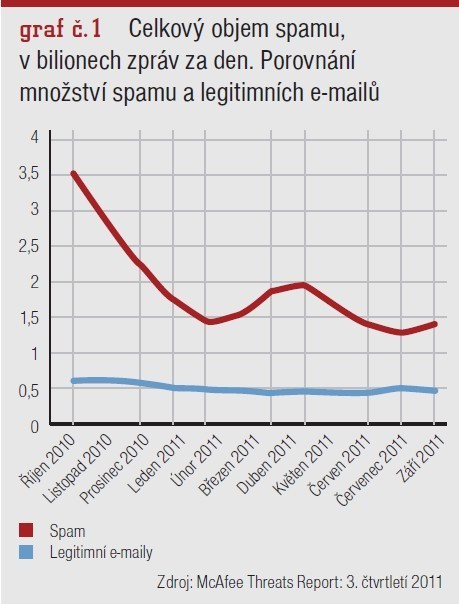

Množství spamu stále zůstává na nejnižší úrovni od roku 2007. Zajímavé je, že bez ohledu na způsob rozesílání spamu se ceny za tyto služby na černém trhu výrazně odlišují, a to i mezi zeměmi srovnatelné ekonomické úrovně. Např. rozeslání spamu na milion e-mailových adres v USA lze objednat za cca 25 dolarů, pro Anglii je tato cena více než dvojnásobná.

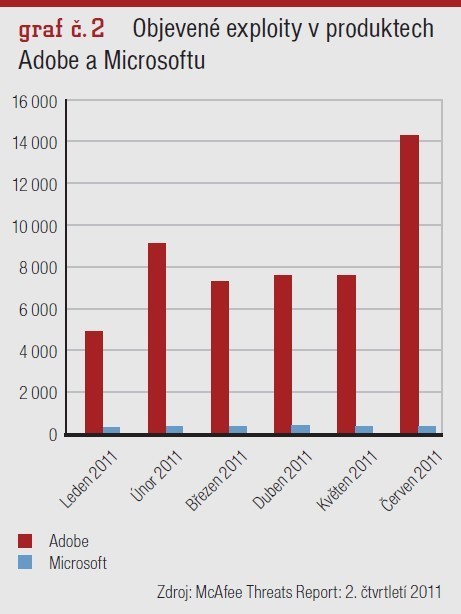

Statistiky z posledních dvou vydání Zprávy o hrozbách ukazují, že zneužívány jsou stále více zranitelnosti v produktech Adobe, již několik let naopak klesá množství útoků proti MS Office a dalším aplikacím Microsoftu. Přehrávač Flash a Acrobat/Reader jsou dnes oblíbeným vektorem útočníků; u objektů Flash se rozšířily také kombinované útoky, protože tyto objekty lze vkládat i do dalších souborů.

Pokleslo množství kódů, které zneužívají funkci Autorun ve Windows, stejně jako se snížila aktivita červa Koobface, jenž se v minulosti šířil především na sociálních sítích.

Hacktivismus působí stále větší škody

15. 3. 2012

Autor: Fotolia © ktsdesign

Autor: Fotolia © ktsdesign

Firmy jsou překvapivě málo chráněné i proti amatérským útokům.

Anketa

Využíváte už některé z inovativních metod šifrování?

Školení pro IT