Pojďme se podívat na roční praktické zkušenosti s kognitivní behaviorální analýzou, určené k monitoringu sítě a detekci neznámých útoků. Stanou se i tyto technologie obětí pokročilých útočníků, tak jako se tomu stalo u Antivirů či IDS/IPS?

Principiálním cílem útočníků je co nejdéle obcházet existující detekční databáze a techniky běžných AV a IDS/IPS systémů. Snahou tvůrců škodlivých kódů je zůstat v utajení maximální možnou dobu, aby se jejich útok (únik a modifikace dat) stal finančně zajímavý. Ceny takového malwaru nejsou nijak vysoké, pohybují se od tisíce dolarů výše. Existence pokročilých forem útoků APT (Advanced Persistent Threat), jež jsou běžnými technikami nedetekovatelné, stála za vznikem detekčních technik založených na umělé inteligenci.

Jak funguje detekce s umělou inteligencí

Nejjednodušší princip detekce u AV a IDS/IPS spočívá v porovnávání známých vzorků tzv. signatur. Filozofie detekce NBA (Network Beahvior Analysis) je založena na zkoumání projevů chování malwaru mimo napadené zařízení – na síti. Každý přístup má jisté výhody i nevýhody. Hlavní výhodou NBA je nezávislost na veškerých signaturách vytvářených pro daný malware. První generace NBA byla obecně založena na detekci pomocí detekčních pravidel. Nevýhodou tohoto velmi naivního přístupu je slabina, kterou lze popsat na příkladu vlakového nádraží a počítání vagónů. Mějme pravidlo, které říká – řekni mi, když se veze moc písku. Tzn., pokud projede 50 vagónů s pískem za jeden den, zvedni praporek. Slabinou tohoto pravidla je stav, kdy projede za den jen 49 vagónků. Ekvivalentní je to i s nákazou, pokud útočník ví, jak je dané pravidlo nastavené (zpravidla arbitrárně, tak aby pokrylo útoky detekované v minulosti), je schopen ho velmi jednoduše obejít.

Tento nedostatek eliminuje kognitivní NBA, které nepoužívá detekční pravidla, ale inteligentní systém rekonfigurace, který není citlivý na hraniční hodnoty detekčního rozsahu a samostatně buduje pokročilý statistický model pozorované sítě. Hlavní výhodou tohoto přístupu je detekce i velmi malých toků a malých odchylek. Míra falešných nálezů (tzv. false positive), která může celou detekci degradovat, je přijatelná. Hlavní přínos je v detekci i velmi drobné komunikace malwaru zapouzdřené do legitimní komunikace běžně používaných protokolů, jako např. HTTP, HTTPS či DNS.

První zkušenosti

Kognitivní behaviorální analýzu jsme nasadili ve více než deseti lokalitách korporátní sítě finančních a telekomunikačních institucí, obecně s poměrně vysokou úrovní zabezpečení. Samotné nasazení bylo zpravidla bezproblémové, technologie vyžaduje sběr síťových dat ve formátech NetFlow či IPFIX, které jsou již běžně podporované. Dále pak dostatečně výkonné zařízení pro hosting analytického enginu v podobě virtuálního stroje nebo serveru.

Výstupem nástroje není jasné označení nákazy (které není u pokročilých a originálních útoků už z principu možné), jako je tomu u AV či IDPS, ale výčet kvalifikovaných indicií označujících podezřelé chování, které je obvykle spojeno s činností nákazy v síti. Vyhodnocování výstupů není triviální, jako je tomu u běžných metod, protože je nutné znát síťové prostředí a mít znalosti o principech síťové komunikace. Výsledkem jsou však často velmi zajímavá zjištění o trojanizovaných stanicích (s aktuálním antivirovým zabezpečením), bypassovaných přístupech či jinak napadených serverech. Jako příklad lze uvést webovou aplikaci starou několik měsíců, běžící v enterprise prostředí na bázi Unixu, která posílala týdenní inkrement databáze obsahující citlivá data mimo Evropu do cizích rukou neznámého útočníka.

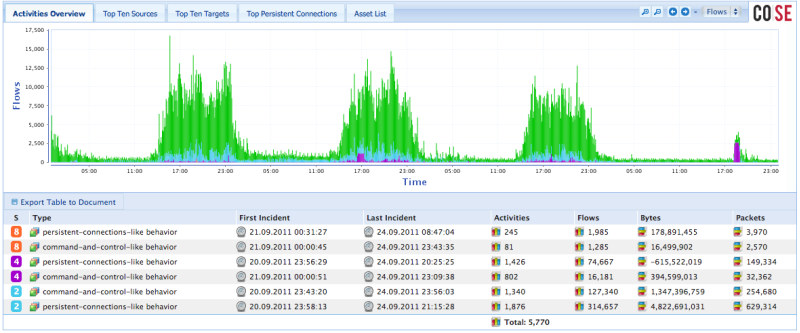

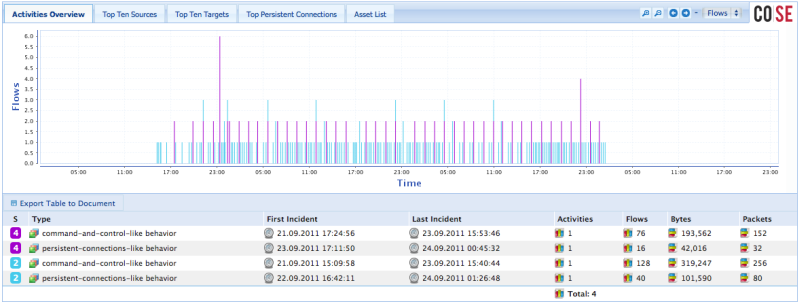

Představu si lze udělat na příkladu zachyceného trojského koně. Na obrázku A je vizuálně zachycen celý provoz během čtyř dnů. Na obrázku B je zachycena již vyfiltrovaná komunikace trojského koně, na kterou systém upozornil na základě podezřelých vlastností. Zajímavá je rovněž citlivost nástroje, který dokáže zaznamenat útoky, jejichž velikost je na pozadí daného provozu zanedbatelná.

Obrázek A: Grafické zobrazení celého analyzovaného toku po dobu 4 dní. Zelená znázorňuje legitimní provoz, vše pod ním jsou anomálie rozdělené do devíti úrovní kritičnosti.

Obrázek B: Grafická vizualizace detekovaných projevů komunikace trojského koně zapouzdřeného v HTTP provozu. Jedná se o klon známého trojského koně Win32/Katusha.

Tento příklad se snaží osvětlit základní rozdíl mezí běžnými detekčními technikami a pokročilou analýzou kognitivního NBA.

Závěrem

Bez antivirů a IDPS si bezpečnost zatím nelze představit. Kdo to však s bezpečností myslí vážně, měl by uvažovat i o pokročilé detekci. Společnost Cisco v jednom ze svých bezpečnostních reportů říká: „Pokud nevidíte APT útoky ve vaší organizaci, s velkou pravděpodobností to neznamená, že se tam nevyskytují nebo že jste v bezpečí. Je více pravděpodobné, že budete muset přehodnotit své detekční schopnosti.“

Michal Drozd, Maroš Barabas

Autoři jsou bezpečnostní konzultanti ve společnosti AEC, členu Cleverlance Group