Tradiční bezpečnostní nástroje většinou nabízí omezenou ochranu proti sofistikovaným útokům a jejich integrace do prostředí může trvat měsíce až roky. Na začátku těchto integrací dostáváte reporty plné falešných poplachů a většinou nemáte k dispozici zdrojová data. Tyto nástroje jsou totiž navrženy k hlídání perimetru sítě a hlavně zastavení útočníka. K neustále vyvíjejícím se sofistikovaným útokům je v dnešní době potřeba jiný přístup. A právě s tímto Vám pomůže Microsoft Advanced Threat Analytics. Využít tento nástroj na maximum ve vaší firmě vám pomůžou zkušení experti ze společnosti ALEF, která patří mez největší dodavatele informačních technologií v České republice, na Slovensku, v Maďarsku, Slovinsku, Chorvatsku, Srbsku a Rumunsku.

Microsoft Advanced Threat Analytics neboli zkráceně ATA je nástroj, který chrání infrastrukturu před různými typy útoků pomocí sbírání a parsování zrcadleného síťového provozu z doménových řadičů a jeho následného vyhodnocování. Z protokolů a událostí na síti si ATA také sestavuje profily chování uživatelů a dalších entit v organizaci.

Microsoft Advanced Threat Analytics neboli zkráceně ATA je nástroj, který chrání infrastrukturu před různými typy útoků pomocí sbírání a parsování zrcadleného síťového provozu z doménových řadičů a jeho následného vyhodnocování. Z protokolů a událostí na síti si ATA také sestavuje profily chování uživatelů a dalších entit v organizaci.

V běžných případech se o útočníkovi dozvíte až v době, kdy se začne na síti dít něco podivného. To už bývá obvykle pozdě. A právě proto byla vytvořena ATA, která detekuje podezřelé aktivity v různých fázích útoku a umožňuje brzké odhalení nežádoucích aktivit útočníků.

Na obrázku vidíme typický útok rozdělený do více kroků. Jakmile se útočník dostane do firemní sítě, začne provádět interní průzkum neboli „Reconnaissance“. Následně útočník zkoumá, jakou cestou a přes jaká zařízení se musí vydat, aby ukradl účet se silnými oprávněními a postupně se dostal až k právům účtu doménového administrátora, jedná se o tzv. „Lateral Movement Cycle“ fázi. Následuje fáze „Domain dominance“, kde útočník implementuje různé metody a nástroje pro zachování svého postavení v doméně. Ve všech těchto fázích je ATA schopna detekovat útoky či podezřelé aktivity.

ATA umí odhalit tyto útoky:

|

Malicious attacks |

Abnormal behavior |

Security Risks |

|

Pass-the-Hash (PtH) |

Lateral movement |

Broken trust |

|

Pass-the-Ticket (PtT) |

Unknown threats |

Weak protocols |

|

Overpass-the-Hash |

Password sharing |

Known protocol vulnerabilities |

|

Forged PAC (MS14-068) |

Modification of sensitive groups |

|

|

Remote execution |

Anomalous logins |

|

|

Golden Ticket |

Plain-text passwords |

|

|

Malicious replications |

|

|

|

Reconnaissance |

|

|

|

Brute Force |

|

|

Pokud je tedy zaměstnanec na firemním zařízení infikován malware, který využije jeho kradenou identitu a začne se pokoušet na síti autentizovat vůči náhodným serverům či zdrojům, kam daný uživatel nikdy nepřistoupil, tak nástroj Microsoft ATA okamžitě nahlásí toto abnormální chování.

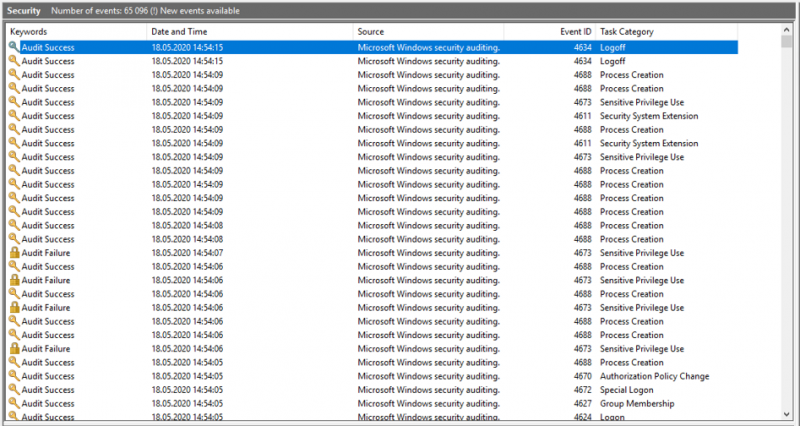

Zde je vidět jedna z předností tohoto nástroje, a to sice podoba a jednoduchost v jaké jsou informace správci podány a při tom stále máte k dispozici velké množství dat, ke kterým se administrátor dostane jednoduše několika kliknutími. Není již třeba manuálně provádět korelaci velkého množství logů.

Zde je vidět jedna z předností tohoto nástroje, a to sice podoba a jednoduchost v jaké jsou informace správci podány a při tom stále máte k dispozici velké množství dat, ke kterým se administrátor dostane jednoduše několika kliknutími. Není již třeba manuálně provádět korelaci velkého množství logů.

Práce s konzolí je příjemná a intuitivní. Obrazovka Timeline zobrazuje časovou osu útoků, podezřelých aktivit a jejich kategorizace.

ATA Vám navíc může posílat e-mailové notifikace při detekování nežádoucích aktivit nebo pravidelné reporty z prostředí v podobě excel souborů, které můžete použít jako souhrnnou informaci pro ostatní bezpečnostní role ve Vaší organizaci

Mezi zákazníky je také oblíbená funkce „HoneyToken account“. Pro tuto funkci si vytvoříme zajímavě vypadající účet (např. SQLAdmin), dáme mu silné heslo a případně ho zakážeme. Po konfiguraci „HoneyToken accountu“ nám ATA hlídá jakýkoliv pokus o přihlášení daným účtem.

Architektura

Celé řešení se skládá z následujících komponent:

- ATA Center

- Přijímá data z ATA Gateway/Lightweight Gateway

- Detekuje podezřelé aktivity

- ATA Gateway

- Dedikovaný server, který zachytává provoz z doménových řadičů pomocí „port mirroringu“

- Přijímá události systému Windows (WEF, SIEM)

- ATA Lightweight Gateway

- Instaluje se přímo na doménové řadiče a zachytává jejich provoz přímo, bez nutnosti dedikovaného serveru a konfigurace zrcadlení portů

Při nasazení lze vybrat mezi implementací ATA Gateway na dedikovaném serveru nebo ATA Lightweight Gateway na doménovém řadiči. U zákazníků apelujeme na nasazení nástroje na dedikovaný server pro zachování co nejmenšího „attack surface“ doménového řadiče a tím i celé domény.

Pokud tedy chcete předejít katastrofickým scénářům a zvýšit zabezpečení Vaší sítě, tak Advanced Threat Analytics je nástroj, který jste hledali.

S implementací, či revizí stávající konfigurace Microsoft Advanced Threat Analytics a následným zaškolením Vám rádi pomůžou zkušení odborníci ze společnosti ALEF.