Definic konceptu zero trust existuje mnoho. Uslyšíte pojmy jako principy, pilíře, základy a zásady. Přestože neexistuje žádná jednotná definice tohoto konceptu, bylo by pomocí, kdyby existovalo nějaké jeho společné chápání.

Co se dozvíte v článku

- 1. Všechna data a výpočetní služby se považují za zdroje

- 2. Veškerá komunikace je zabezpečená nezávisle na místu v síti

- 3. Přístup k podnikovým zdrojům se uděluje pro jednotlivé relace

- 4. Přístup ke zdrojům je určen dynamickými zásadami – včetně pozorovatelného stavu identity klienta, aplikace či služby a žádajícího aktiva – a může zahrnovat další atributy chování a prostředí

- 5. Podnik monitoruje a posuzuje integritu a bezpečnostní stav všech vlastních a souvisejících aktiv

- 6. Veškerá autentizace a autorizace zdrojů je dynamická a přísně vynucovaná před povolením přístupu

- 7. Podnik shromažďuje co nejvíce informací o současném stavu aktiv, síťové infrastruktuře a komunikaci a vše používá ke zlepšení své bezpečnostní situace

- Zero trust je cesta

Z tohoto důvodu zveřejnil NIST (americký Národní institut standardů a technologií) dokument NIST SP 800–207 Zero Trust Architecture, který popisuje následujících sedm principů konceptu zero trust (nulové důvěry).

1. Všechna data a výpočetní služby se považují za zdroje

Pryč jsou dny, kdy se za zdroje považovaly jen servery a koncová zařízení uživatelů. Sítě se dnes skládají z dynamického pole zařízení od tradičních položek, jako jsou servery a koncové body, po dynamičtější služby cloud computingu jako například FaaS (funkce jako služba), které se mohou spouštět se specifickým oprávněním k jiným zdrojům ve vašem prostředí.

Pro všechny datové a výpočetní zdroje ve vašem prostředí musíte zajistit základní a v případě opodstatněnosti také pokročilé autentizační prvky a také řízení přístupu s minimálním oprávněním.

Všechny zmíněné zdroje také do určité míry komunikují a mohou poskytnout kontext signálu, aby pomohly při rozhodování vykonávaném komponentami architektury zero trust (viz 7. princip).

2. Veškerá komunikace je zabezpečená nezávisle na místu v síti

V prostředích zero trust se implementuje koncept přístupu k síti s nulovou důvěrou (ZTNA, Zero Trust Network Access). To je opak paradigmatů tradičního vzdáleného přístupu, kde se může uživatel autentizovat do VPN a potom mít v síti neomezený přístup.

V prostředí ZTNA se namísto toho používá zásada odepření přístupu ve výchozím stavu. Ke konkrétním zdrojům musí být udělen přístup explicitně.

Uživatelé pracující v prostředí ZTNA navíc nebudou mít ani povědomí o aplikacích a službách uvnitř prostředí bez explicitně udělených práv pro přístup k nim. Je těžké se zabývat tím, co nevíte, že existuje.

Dnešní geografické rozptýlení pracovních sil dále umocněné pandemií koronaviru jen zvýšilo důležitost tohoto principu pro organizace, jejichž velká část pracovních sil přistupuje k interním zdrojům z mnoha míst a zařízení.

3. Přístup k podnikovým zdrojům se uděluje pro jednotlivé relace

„Stejně jako roční období se mění i lidé.“ Toto rčení platí ještě více pro digitální identity. Při dynamické podstatě distribuovaných výpočetních prostředí, cloudově nativních architekturách a distribuované pracovní síle neustále vystavené záplavě hrozeb by udělená důvěra neměla trvat déle než jednu relaci.

Znamená to, že vaše důvěra udělená zařízení či identitě v předchozí relaci nebude mít žádný vliv na udělení či neudělení důvěry pro relace následující. Každá by měla zahrnovat stejnou přísnost při posuzování hrozby pro vaše prostředí představované zařízením nebo identitou.

Anomální chování spojené s uživatelem nebo změna bezpečnostního stavu zařízení – to jsou některé změny, které mohly nastat a měly by se použít při každé relaci k rozhodování o udělení přístupu a o jeho rozsahu.

4. Přístup ke zdrojům je určen dynamickými zásadami – včetně pozorovatelného stavu identity klienta, aplikace či služby a žádajícího aktiva – a může zahrnovat další atributy chování a prostředí

Moderní výpočetní prostředí jsou složitá a rozprostírají se daleko za tradiční perimetr organizace. Jedním ze způsobů, jak se s touto realitou vyrovnat, je využít „signály“ k rozhodování o řízení přístupu ve vašich prostředích.

Jeden ze skvělých způsobů, jak to vizualizovat, nabízí diagramy podmíněného přístupu společnosti Microsoft. Rozhodování o přístupu a autorizaci by mělo zohledňovat signály.

Mohou to být třeba skutečnosti, jako jsou například identita uživatele a lokalita, zařízení a jeho související bezpečnostní stav, riziko reálného času a aplikační kontext. Tyto signály by měly podporovat rozhodovací procesy pro poskytnutí úplného přístupu, omezeného přístupu, nebo dokonce neudělení žádného přístupu.

Na základě zmíněných signálů také můžete přijmout další opatření, která vyžadují vyšší úroveň zaručení autentizace, například vícefaktorovou autentizaci (MFA) a omezení úrovně udělovaného přístupu.

5. Podnik monitoruje a posuzuje integritu a bezpečnostní stav všech vlastních a souvisejících aktiv

V modelu zero trust nemá žádné zařízení ani aktivum inherentní důvěru. Každý požadavek na zdroj by měl vyvolat posouzení bezpečnostního stavu. To zahrnuje nepřetržité monitorování stavu podnikových aktiv, která mají přístup do prostředí, ať už jsou ve vlastnictví organizace nebo jiného subjektu, pokud mají přístup k interním zdrojům.

Součástí jsou i rychlé instalace oprav a omezení zranitelností podle poznatků získaných z nepřetržitého monitorování a reportování.

S ohledem na výše zmíněný příklad ohledně přístupu udělovaného pro jednotlivé relace může docházet k přezkoumání stavu zařízení, aby se zajistilo, že neobsahuje žádné kritické zranitelnosti ani mu nechybějí důležité opravy zabezpečení.

Z takto dynamicky získaných poznatků a monitorování integrity i bezpečnostního stavu vlastních a souvisejících aktiv lze stanovit zásady a rozhodovat o tom, zda a v jakém rozsahu bude udělen přístup.

6. Veškerá autentizace a autorizace zdrojů je dynamická a přísně vynucovaná před povolením přístupu

Jak je uvedeno v předchozím příkladu, koncept udělování přístupu a důvěry se uskutečňuje dynamicky a průběžně. To znamená, že je to nepřetržitý cyklus skenování zařízení a aktiv s využitím signálů k získání dalších poznatků a k posuzování udělitelnosti důvěry.

Je to průběžný dynamický proces, který nekončí, když uživatel použije účet s příslušnými oprávněními ke zdrojům. Je to iterativní proces s nesčetnými faktory vstupujícími do hry při každém rozhodnutí o vynucení zásad.

7. Podnik shromažďuje co nejvíce informací o současném stavu aktiv, síťové infrastruktuře a komunikaci a vše používá ke zlepšení své bezpečnostní situace

Technologická prostředí jsou vystavená nesčetným hrozbám a podniky musejí zajišťovat nepřetržitý monitoring, aby věděly, co se v jejich prostředích děje. Architektura zero trust je tvořena třemi základními součástmi.

Popisuje je již dříve odkazovaný dokument NIST 800–207 i vynikající blogový příspěvek Carnegie Mellonova Institutu softwarového inženýrství:

• Policy Engine (PE) – stroj zásad

• Policy Administrator (PA) – správce zásad

• Policy Enforcement Point (PEP) – bod vynucení zásad

Informace shromážděné ze současného stavu aktiv, síťové infrastruktury a komunikací jsou používané základními komponentami architektury k lepšímu rozhodování, aby se snižovalo riziko při udělování přístupu.

Zero trust je cesta

Běžnou chybou mnoha organizací je považovat koncept zero trust za cíl. Myslí si, že pokud koupí správný nástroj, budou mít implementaci konceptu zero trust ve svém prostředí dokončenou. Takto to ale nefunguje.

Samozřejmě že nástroje mohou pomoci implementovat aspekty konceptu zero trust a posunout vaši organizaci blíže k této architektuře, ale nejsou všelékem. Stejně jako u většiny věcí v oblasti IT a kybernetické bezpečnosti zahrnuje to lidi, procesy a technologie.

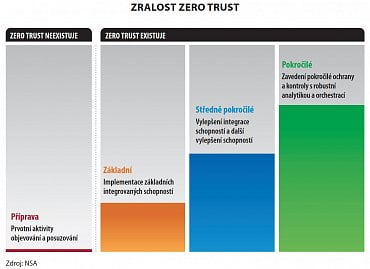

Jak popisuje americká Národní bezpečnostní agentura (NSA, National Security Agency) ve své publikaci Přijetí bezpečnostního modelu zero trust (Embracing a Zero Trust Security Model), hlavní doporučení zahrnují přistupovat ke konceptu zero trust z perspektivy zvyšování zralosti.

To zahrnuje počáteční přípravu a fáze zralosti: základní, střední pokročilost a pokročilost, jak je popisuje NSA, viz obrázek.

Když už jsme u toho, prvním krokem je příprava. Prozkoumejte a posuďte svou situaci, zjistěte, kde máte mezery, jak vaše architektura, praxe a procesy ladí s principy zero trust popsanými výše, a vytvořte si plán pro zlepšení – a hlavně nezapomeňte, že přijetí toho všeho zabere nějaký čas.

Pohled analytiků na zero trust

V bezpečnostním světě koluje kolem konceptu zero trust mnoho protichůdných informací. Každý z výrobců o sobě dnes tvrdí, že je připravený pro implementaci přístupu zero trust a že právě jeho technologie je tou pravou.

Zorientovat se v nich je ale i pro odborníky velmi obtížné. Obrovsky hodnotným zdrojem informací tak jsou nezávislá hodnocení, ať již pocházejí od společnosti Gartner, NSS nebo Forrester.

Právě posledně jmenovaný subjekt je organizací, která koncept zero trust vytvořila, dále jej rozvíjí a pravidelně vydává report „The Forrester Next Wave“ hodnotící přístup jednotlivých výrobců.

V letošním roce je report zaměřen na zero trust network access, což je zpravidla první krok v praktickém nasazení zero trust. Stejně jako ve všech předchozích letech se v kategorii leaders objevuje společnost Palo Alto Networks, tentokrát však výrazně posílila a nachází se na prvním místě.

Poznejte možnosti zero trust se specialistou na tento koncept a zároveň diamantovým partnerem Palo Alto Networks – společností H-Square, členem investiční skupiny Thein.

Autorem partnerského příspěvku je Jan Linhart, chief solution architect ve společnosti H-Square.