Ačkoliv se stav rychle vyvíjí, zprávy naznačují, že jde o vypuknutí nové varianty ransomwaru Petya, o kterém odborníci poprvé podrobně informovali již v březnu 2016. Není výjimkou, že kyberzločinci svůj škodlivý software leckdy vylepšují.

Nová varianta používá funkci EternalBlue a nástroj PsExec jako infekční vektory. Je známo, že Petya přepisuje systém Master Boot Record (MBR), čímž zablokuje přístup uživatelů k jejich zařízením a zobrazuje tzv. modrou obrazovkou smrti (BSoD).

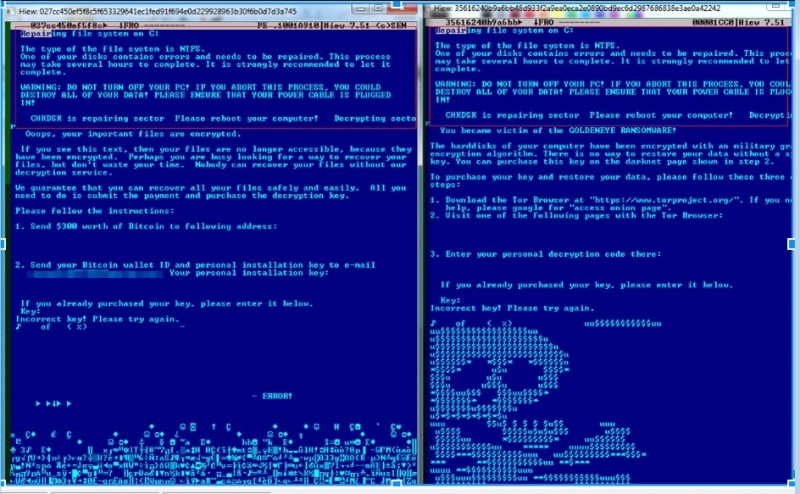

V případě Petya obrazovka BSoD slouží jako nástroj zobrazení žádosti o výkupné. Ransomware se rychle rozšiřuje, napadá organizace, podniky i konečné uživatele. Jeho propuknutí je podobné jako útok ransomwaru WannaCry.

Modrá obrazovka smrti v případě napadnutí ransomwaru Petya.

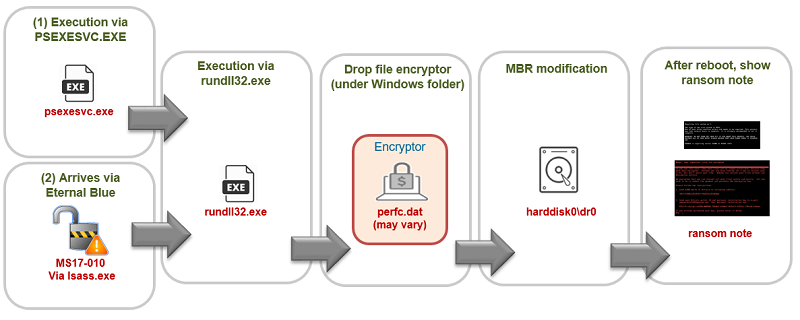

Průběh infekce

Prvotní vstup ransomwaru do systému zahrnuje použití nástroje PsExec, který je oficiálním nástrojem společnosti Microsoft a používá se ke spouštění procesů na vzdálených systémech. Využívá také exploit EternalBlue, který byl již dříve aplikován při útoku ransomwaru WannaCry.

Ten se zaměřuje na zranitelnost Serveru Message Block (SMB) v1. V napadeném systému se nová verze programu Petya spustí procesem rundll32.exe. Samotné šifrování se pak provede pomocí souboru s názvem perfc.dat, který se nachází v adresáři Windows.

Ransomware poté přidá plánovanou úlohu, která po hodině systém restartuje. Zároveň se Master Boot Record (MBR) upraví tak, aby bylo provedeno šifrování, a zobrazí se příslušná výhružná zpráva. Na začátku se objeví chybné oznámení CHKDSK, v ten moment probíhá šifrování.

Neobvyklé pro tento ransomware je, že nemění přípony zašifrovaných souborů. Dále také, že oproti jiným ransomwarům se šifrování zaměřuje zejména na typy souborů používaných v podnikovém prostředí, a ne na obrázky a video soubory.

Diagram útoku ransomwaru Petya

Mimo využití technologie EternalBlue vykazuje Petya i další společné znaky s ransomwarem WannaCry.

Podobně jako při útocích WannaCry, je i výkupní proces ransomwaru Petya poměrně jednoduchý: využívá přednastavenou adresu Bitcoin, čímž se proces dešifrování stává pro útočníky mnohem obtížnější, na rozdíl od předchozích útoků Petya, které měly pro tento proces rozvinutější rozhraní.

Od každého uživatele ransomwaru požaduje zaplatit 300 dolarů. Stejně jako při všech útocích ransomwaru, experti nedoporučují výkupné uhradit – v tomto případě to platí dvojnásobně, protože e-mailová adresa uvedená ve vyděračském odkazu již není aktivní.

Aby se předešlo a zabránilo infekci, doporučují experti uživatelům a organizacím okamžitě vykonat následující kroky:

- Aktualizovat systémy pomocí nejnovějších záplat nebo zvážit použití virtuální opravy

- Aplikovat princip omezení privilegií pro všechny pracovní stanice

- Omezit a zajistit používání nástrojů pro správu systému jako jsou PowerShell a PsExec

- Zablokovat nástroje a protokoly pro systémy které je nevyžadují (t. J. Port TCP 445)

- Pravidelně zálohovat důležité údaje

- Aktivně monitorovat sítě v souvislosti s výskytem jakýkoliv podezřelých aktivit nebo anomálií

- Využívat mechanismy monitorování chování, které mohou zabránit nezvyklým změnám (např. šifrování) systémů

- Nastavit segmentaci sítě a kategorizaci dat pro zmírnění dalších škod, které mohou vzniknout při útoku

- Zabezpečit e-mailovou bránu a použít kategorizaci adresy URL (na zablokování škodlivých webových stránek), aby se snížil prostor pro útok.