Projekt Tor pomáhá žurnalistům, aktivistům a vládním úřadům zůstávat při využívání internetu v anonymitě a nezanechávat téměř žádnou digitální stopu. Podívejme se, jak síť Tor funguje.

1. díl - Co je síť Tor a k čemu je dobrá

2. díl - Zjednodušený princip sítě Tor

3. díl - Jak se k síti Tor připojit

4. díl - Zapojte se do projektu Tor

Zjednodušený princip sítě Tor

Tor Network je neuvěřitelně komplikovaná síť serverů zajišťujících dodržení anonymity uživatelů při přístupu na libovolné webové stránky. Uvědomte si, že vždy, když načtete internetovou stránku, váš prohlížeč odešle požadavek na získání dat stránky a následně obdrží odpověď od vzdáleného serveru. Pakliže se připojujete přes Tor, požadavek nejprve putuje na síť Tor skrze vstupní uzel. Většina uzlů celé sítě jsou servery, na nichž běží kopie Tor softwaru, který zašifruje data a pošle je náhodnou sérií dalších uzlů (nejméně však přes dva uzly), čímž kompletně zmate software monitorující vaši internetovou aktivitu.

Při každém průchodu uzlem se z dat odstraní jedna vrstva šifrování, odtud plyne výraz „cibule“ v názvu – data jsou dešifrována po vrstvách, což připomíná strukturu zmíněné zeleniny. Jakmile data dorazí na výstupní uzel, putují dále do internetu s požadavkem na odpověď serveru, jehož webovou stránku si přejete načíst. Pokud tedy cílový server loguje vaše dotazy nebo IP adresu, nikdo z těchto informací nebude schopen vydolovat údaj o vašem jméně, tedy o pravém původci požadavku. Zpětné zjišťování vaší lokace by v tomto případě bylo rovněž velice složité, neboť jakmile cílový server na požadavek odpoví, data na váš počítač opět putují skrze „cibulovitou síť“.

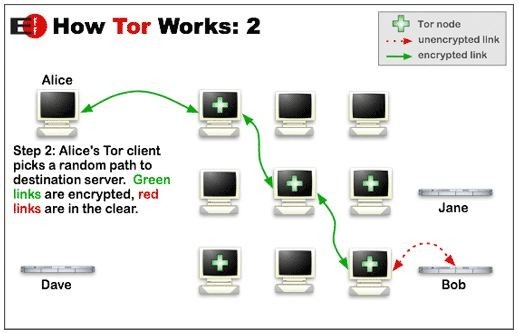

Jak je vidět na následujícím schématu pocházejícím z oficiálních stránek projektu, pakliže uživatel (Alice) zaslal požadavek na zobrazení stránky uložené na cílovém serveru (Bob), vygeneruje se náhodná sekvence uzlů, přes které požadavek putuje. Nutno zmínit, že požadavek je šifrován již na počítači uživatele Alice a zcela dešifrován je až na výstupním uzlu.

Pokud uživatel (Alice) po nějakém čase zašle požadavek na další stránku uloženou na jiném cílovém serveru (Jane), opět se vygeneruje nová sekvence uzlů, přes které požadavek projde, jak je patrné na následujícím schématu.

Síť Tor je všem uživatelům k dispozici naprosto zdarma a byla s velkým úspěchem používána hackery, nadšenci do soukromí i politickými disidenty v Iráku a Egyptu, jejichž aktivitu přímo monitorovala vláda.

V příštím pokračování si ukážeme, jak síť Tor začít využívat.

Úvodní foto: © Sean Gladwell - Fotolia.com