Kybernetickou bezpečnost proto nadále nelze vnímat jako „IT problematiku“, ale je potřeba řešit jí celostně – na úrovni organizace a s přesahem do jejího okolí. To přináší řadu výzev, se kterými je potřeba se vypořádat.

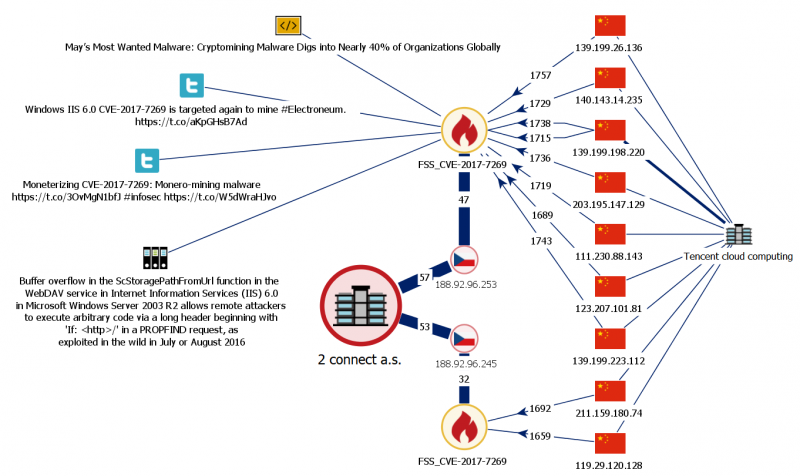

Příklad propojení informací ze SIEM systému, databáze zranitelností, Twitteru, webových fór a databáze IP adres v nástroji Tovek Tools. Z obrázku je na první pohled patrné, že bezpečnostní událost detekovaná SIEM systémem souvisí se zranitelností typu buffer overflow MS IIS 6.0 (CVE-2017-7269) a že s největší pravděpodobností jde o incident, kdy útočníci zneužívají servery pro těžbu kryptoměny a útočí z čínské cloudové služby Tescent. Na základě toho lze odhadnout rizika (nedostupnost služby kvůli přetížení serveru) a zároveň zvolit účinné protiopatření operativní (blokování IP adres z rozsahu Číny) a taktické (patch MS IIS).

Tovek Cyber ARMS je analytická nadstavba nad existujícími systémy kybernetické bezpečnosti. Pomáhá přistupovat ke kybernetické bezpečnosti celostním způsobem. Posiluje efektivní komunikaci napříč organizací. Umožňuje vyhodnocovat kybernetické bezpečnostní události v širším kontextu, řídit dodavatelský řetězec a detekovat slabé signály zevnitř i vně organizace.

Efektivní komunikace napříč organizací

Nastavení efektivní komunikace mezi IT, výrobou, bezpečností, financemi a dalšími zainteresovanými odděleními je výzvou, protože lidé z různých oddělení si zpravidla nerozumějí. Nejenže používají různý slovník, ale především mají různé, často protichůdné priority. Pokud však tato komunikace nefunguje, může dojít k odtržení problematiky kybernetické bezpečnosti od fungování organizace jako celku. Více než skutečné problémy organizace pak kybernetická bezpečnost sleduje IT trendy.

V roce 2017 řada organizací implementovala SIEM systémy a zaváděla SOC. Rok 2018 se nesl v horečném shánění pověřenců pro ochranu osobních údajů a provádění GDPR auditů. V roce 2019 kybernetickým prostorem rezonuje nejvíce problematika řízení dodavatelského řetězce (Supply Chain Management).To samozřejmě neznamená, že SIEM systém není užitečný, že GDPR je možné pominout nebo že dodavatele není potřeba řídit. Je však namístě si položit otázky:

- Nejsou kvůli soustředění se na implementaci SIEM systému, respektive GDPR, pominuta důležitější bezpečnostní rizika?

- Jsou bezpečnostní politiky implementovány tak, aby organizaci prospívaly, nebo tak, že snižují její konkurenceschopnost?

- Odpovídají náklady vynaložené na kybernetickou bezpečnost reálné míře rizika a jsou vynaloženy tak, aby riziko snížily na přijatelnou mez?

- Je proces řízení dodavatelů v souladu s vnitřními procesy řízení a potřebami organizace?

Na výše uvedené otázky IT odpovědět nedokáže, nezná-li organizaci jako celek. Zpravidla jsou proto odpovědi na tyto otázky vyžadovány odjinud – z ekonomického oddělení, výroby, právního oddělení, od procesní kanceláře atd. Na tyto otázky tak odpovídají lidé, kteří sice rozumějí dané byznys problematice, ale nerozumějí IT.

Tovek Cyber ARMS poskytuje lidem v organizaci společný obraz situace. Přehledná vizualizace problému pomáhá lidem z různých oblastí uvědomit si klíčové organizační procesy a jejich podpůrná aktiva, která je potřeba chránit. Společný obraz situace je klíčem k efektivní diskuzi o kybernetické bezpečnosti s dalšími odděleními, umožňuje rychle identifikovat nutná bezpečnostní opatření a podporuje vzájemné porozumění.

Účinné řešení bezpečnostních událostí

Kybernetické incidenty mohou být různého typu. Může jít i o kybernetickou kriminalitu, konkurenční boj, hacktivismus či o jinak motivované útoky na informační systémy, výrobní zařízení nebo informační infrastrukturu organizace.

Dobře nastavené detekční systémy (APT, SIEM, NetFlow, DLP, Endpoint Security atd.) zvyšují naši šanci zachytit a klasifikovat podezřelé bezpečnostní události. Často však produkují tolik falešných poplachů, že není v lidských silách všechny detekované události zpracovat a odhalit skutečné incidenty. Tisíce alarmů mají pak kvůli zahlcení stejný efekt, jako by nebyl alarm žádný.

Často je to způsobeno tím, že jednotlivé detekční systémy fungují nezávisle na sobě, a i když jsou bezpečnostní události sbírány do jednoho SIEM systému, chybí jejich širší organizační kontext. Pro vyšetření bezpečnostní události přitom jsou klíčové informace, které v SIEM systému nenajdeme. Například data ze systému docházky či ze systému fyzické bezpečnosti, která umožní rozklíčovat, zda určitá osoba byla na daném místě, nebo šlo o zneužití jejích přístupových údajů.

Tovek Cyber ARMS čerpá doplňující informace o kybernetickém incidentu z interních i externích zdrojů, například:

- Informace o klíčových aktivech a jejich vazbách na organizační procesy. Informace o uživatelích, kteří se připojují k systémům, jejich organizačních rolích a přístupových právech;

- Informace ze systémů docházky a ostrahy, které umožňují korelovat bezpečnostní události v kybernetickém a fyzickém světě;

- Data o známých zranitelnostech a metodách útoku na technologie, které jsou v rámci organizace nasazeny, včetně informací ze sítě Darknet o zranitelnostech a technikách útoku, které dosud nejsou publikovány v otevřených zdrojích;

- Informace o aktuálních hrozbách a útocích z RSS kanálů národních CERT a CSIRT týmů, odborných fór, blogů či Twitteru expertů na danou problematiku;

- Data o IP adresách, které se připojují do organizace, včetně údajů o jejich lokaci a vlastníkovi z veřejných databází.

Řízení rizik dodavatelského řetězce

Dnes je zcela běžné, že systémy pro řízení výroby, logistiky či distribuce jsou přímo integrovány se systémy dodavatelů a odběratelů. Vyžaduje to například systém just-in-time, kdy je na jedné straně potřeba zajistit kontinuální výrobu a na straně druhé minimalizovat skladové zásoby materiálu a dílů. Víme však, jaké systémy dodavatelů mají zranitelnosti? Prověřujeme úroveň kybernetické bezpečnosti, bezpečnostní disciplínu a spolehlivost svých partnerů?

Ruku na srdce, jen málo firem má skutečný přehled o tom, s kým sdílí svá data. Někteří mají iluzi tohoto přehledu a ti ostatní spoléhají na to, že se nic nestane. Ani zde však problém řízení dodavatelského řetězce nekončí. Kvůli nedostatku kvalifikovaných lidských zdrojů či z ekonomických důvodů je často řada IT činností outsourcována, stejně tak i činnost pověřenců pro ochranu osobních údajů a další aktivity, které jsou z pohledu kybernetické bezpečnosti klíčové.

Do infrastruktury firmy se díky tomu dostávají externisté, zaměstnanci dodavatelů, pracovníci jejich subdodavatelů a tak dále. Zajímali jste se někdy o to, jakým způsobem jsou tito externisté prověřováni a školeni? Je ve vaší organizaci definována role, která by za to nesla odpovědnost? Přitom za třemi čtvrtinami úniků dat stojí někdo zevnitř – ať ji zaměstnanec nebo externista, který má přístup do vnitřní sítě. Zde jsou čtyři typové příklady narušení bezpečnosti prostřednictvím dodavatelského řetězce, které se v minulosti staly:

- Malware zavlečený do SCADA systémů ve velkých energetických firmách prostřednictvím ICS softwaru dodávanému třetí stranou:

- Trojan, který se do bankovních webů dostal prostřednictvím marketingové a kreativní agentury, jež zajišťovala jejich vývoj;

- Únik citlivých dat o ekonomickém zdraví firem z datového úložiště organiizace poskytující službu hodnocení ekonomického zdraví podniků a agregace firemních dat;

- Útoky cílené na tzv. napajedla, tedy na weby, které často navštěvují pracovníci určité organizace, nebo celého sektoru, a jejich prostřednictvím lze cíleně šířit malware.

Tovek Cyber ARMS umožňuje efektivně řídit rizika spojená s dodavatelským řetězcem. Například prověřovat zaměstnance, externí firmy a osoby, které jejich jménem vstupují do infrastruktury organizace. Rozpoznat napojení dodavatelských firem a klíčových osob na konkurenci či na organizace a osoby, které jsou z různých důvodů rizikové. Hodnotit ekonomickou stabilitu firem a případné změny jejich vlastnických struktur, stejně tak i jejich reputaci, otevřenost a technologickou vyspělost. Identifikovat známé zranitelnosti systémů a technologie dodávané třetí stranou.

Detekce slabých signálů

Celostní kybernetická bezpečnost vyžaduje zvláštní dovednosti. Jak množství informací roste, mohou „slabé signály“ skryté v šumu snadno uniknout pozornosti. Slabé signály vznikají převážně z transakčních dat, jako jsou síťový provoz, elektronická komunikace nebo sociální média. Často jde o útržky informací – nikoli o datové toky. Slabé signály mohou pomoci zjistit, co se děje v pozadí a co se stane ve velmi blízké budoucnosti.

Někdy si analytici všimnou těchto signálů pomocí metod, které se více podobají umění než vědě, a pak udělají další analýzu k testování hypotéz, které signály naznačují. V každém případě bezpečnostní a zpravodajské organizace si teprve začínají uvědomovat hodnotu slabých signálů. Detekce slabých signálů nespočívá pouze ve vyhledávání, výběru a vyhodnocování informací, ale také především v automatizovaném porovnávání informací z různých zdrojů a v rozpoznávání anomálií, vzorců a trendů.

Tovek Cyber ARMS umožňuje průběžně sledovat širokou škálu informačních zdrojů a extrahovat z nich identifikátory entit, jako jsou adresy IP, CVE, klíčová slova a hashtagy. V návaznosti na to jsou využívány pokročilé analytické techniky pro identifikaci relevantních informací pro určitý případ nebo téma.

Aktivní mapy poznatků umožňují nalézt relevantní informace v různých zdrojích a ověřit jejich pravost a důvěryhodnost. Kontextová analýza umožňuje identifikovat širší kontext nalezených informací a jejich vazby na organizační procesy či aktiva. Obsahová analýza dat umožňuje rozpoznat automaticky klíčová témata v různorodých zdrojích a jejich trendy a díky tomu nalézt i to, co nevíte, že nevíte.

Nástroje Tovek využívají bezpečnostní a policejní složky státu i bezpečnostní specialisté ve významných soukromých firmách. Díky tomu je usnadněna výměna informací a poznatků nejen uvnitř organizace, ale i s dalšími subjekty, které jsou zodpovědné za ochranu kritické informační infrastruktury státu či za vyšetřování kybernetické kriminality.