Jak se stát IT bezpečnou firmou?

Komplexní zabezpečení podnikové infrastruktury – počínaje výpočetními systémy přes úložná řešení až po komunikační linky – není jednoduchá záležitost. S větší či menší úspěšností se o to snaží každá organizace. Teď firemním manažerům přibyly další vrásky na čele – nově přicházející novela kybernetického zákona vycházející ze směrnic NIS2 totiž přidává nové povinnosti i těm subjektům, pro které dosud bylo komplexní řešení bezpečnosti nepovinné.

Pojďme se podívat, jaká je situace na poli ochrany firemní infrastruktury a co všechno byste měli vzít v úvahu, pokud se chcete stát IT bezpečnou firmou.

V rámci seriálu rozebereme vše podstatné z oblasti penetračních testů, s nimiž už má zkušenosti řada firem, od start‑upů až po velké organizace. V prvním díle se podrobněji podíváme na problematiku obecně, popíšeme přínosy a zabrousíme do oblasti zabezpečení externí síťové infrastruktury.

Průvodcem seriálu je Peter Šinaľ, výkonný ředitel společnosti Trusted Network Solutions a expert na etický hacking. Jaké jsou tedy jeho praktické zkušenosti v oblasti kybernetické bezpečnosti a jak si na tomto poli stojí české organizace?

Peter, co vlastně jsou penetrační testy a proč se vyplatí je vykonávat pravidelně?

Penetrační testy jsou důležitým nástrojem pro zajištění a udržení vysoké míry kybernetické bezpečnosti, neboť poskytují možnost včas identifikovat bezpečnostní nedostatky a zranitelnosti ještě dříve, než se mohou stát terčem skutečného útoku.

Představují nezávislý, přitom však odborný pohled penetračního testéra‑auditora, který prostřednictvím simulovaného útoku, využívajícího postupy a techniky reálných útočníků, prověří kvalitu a odolnost zabezpečení v dané organizaci s cílem poskytnout jí informace o tom, jak dobře jsou její systémy a data chráněné.

Testujete svůj síťový perimetr?

Jak se ale výsledky penetračního testu reálně využijí?

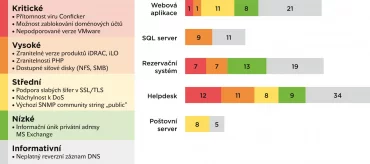

Výstupem penetračního testu je závěrečná zpráva, ve které testér‑auditor detailně zpracuje výsledky testování. Popíše odhalené nedostatky, definuje stupeň jejich závažnosti včetně možných důsledků jejich zneužití a navrhne doporučení pro jejich eliminaci.

Tato závěrečná zpráva tak organizaci přináší strategické informace o jejím aktuálním stavu kybernetického zabezpečení, na jejímž základě může činit kroky ke zlepšení.

Detekované zranitelnosti jsou vyhodnoceny a označeny odpovídajícím stupněm závažnosti v souladu s metodikou CVSS.

Hodnocení reflektuje vektor útoku, komplexnost útoku, potřebná oprávnění útočníka, nutnost interakce s uživatelem systému, závažnost dopadu na jiné komponenty a vliv na omezení důvěrnosti, integrity a dostupnosti dat.

Pokud vás zajímá, jak taková závěrečná zpráva z penetračního testu vypadá a co vše může obsahovat, připravili jsme anonymizovanou ukázku, kterou vám rádi pošleme.

Poslat ukázku závěrečné zprávy

A jak je tomu v případě externí síťové infrastruktury?

Penetrační testy směrované na externí síťovou infrastrukturu se zaměřují na identifikaci zranitelností, které by mohli útočníci zneužít ze vzdálené lokace. Jsou zacílené zejména na prověrku zabezpečení systémů, jež jsou běžně dostupné z internetu.

V tomto směru je ale potřeba celou řadu tuzemských firem pochválit za to, jak velký pokrok v kybernetické odolnosti za poslední roky udělaly. V praxi vidím, že identifikovat zranitelnost s kritickým dopadem je dnes mnohem složitější, než bylo běžné dříve.

A kde se nacházejí největší problémy?

Nejvíce nebezpečí představuje pořád ještě velké množství neaktualizovaného nebo zastaralého softwaru. Tyto softwarové části infrastruktury totiž zpravidla obsahují chyby umožňující útočníkovi spustit vlastní kód anebo nejčastěji způsobit nedostupnost služby.

Znepokojující kapitolou je pak způsob autentizace uživatelů v nejrůznějších aplikacích dostupných z internetu. Ty umožňují často dvě velice nebezpečné kombinace zranitelností – útočník nejdříve může jednoduše hádat platné uživatelské jméno a poté neomezeně i správné heslo, a to včetně administrátorských účtů.

Nezapomínat by firmy neměly ani na bezpečnou konfiguraci prvků infrastruktury. Chyby v této oblasti mohou mít za následek exfiltraci dat z webových serverů, firewallů a dalších síťových zařízení.

Řada těchto zranitelností vznikne ještě v čase před samotným uvedením do provozu např. při uživatelském testování, kdy je kybernetická bezpečnost zpravidla ještě na vedlejší koleji.

Penetrační testy odhalí včas skryté hrozby

Lze těmto zranitelnostem zabránit?

Určitě je možné řadě z nich úspěšně předcházet. Tady jsou naše doporučení:

■ Udržujte počítačový software a systémy aktuální

■ Požadujte po svých administrátorech nebo dodavatelích plán údržby

■ Svého manažera kybernetické bezpečnosti nechte zpracovat kontrolní checklist pro jednotlivé části infrastruktury, který následně uplatníte při změnách nebo před uvedením nové komponenty do provozu

■ Stanovte si plán pro pravidelné testování své externí síťové infrastruktury

A co nás čeká v příštím díle seriálu IT bezpečná firma?

Partnerem seriálu IT bezpečná firma je:

Seriál vychází rovněž v tištěném SecurityWorldu, kde kromě něj najdete i celou řadu dalších témat týkajících se problematiky firemní bezpečnosti.

Security World si můžete koupit i jako klasický časopis, buď v klasické tištěné formě nebo v elektronické verzi. Věnujeme se bezpečnosti počítačových systémů, ochraně dat, informací a soukromí. Jsme jediný titul na českém a slovenském trhu, který oslovuje širokou čtenářskou obec – od ředitelů firem, přes odborníky na bezpečnost po koncové uživatele. Naším cílem je poskytnout ucelený přehled o bezpečnostních hrozbách a zejména o tom, proč a jak se jim bránit, případně proč respektovat a dodržovat nařízení IT manažerů ve firmách.