„Vidíme to každý den,“ popisuje Steven Lentz, ředitel zabezpečení ve společnosti Samsung Research. „Něco projde, třeba nějaký typ exploitu nebo neznámý ransomware.“

Útoky, kterých se Lentz obává, jsou bezsouborové (fileless), také známé jako útoky s nulovými stopami či nemalwarové ataky. Tyto typy útoků neinstalují nový software do počítače uživatele, takže je pravděpodobné, že je antivirové nástroje vůbec nezaznamenají.

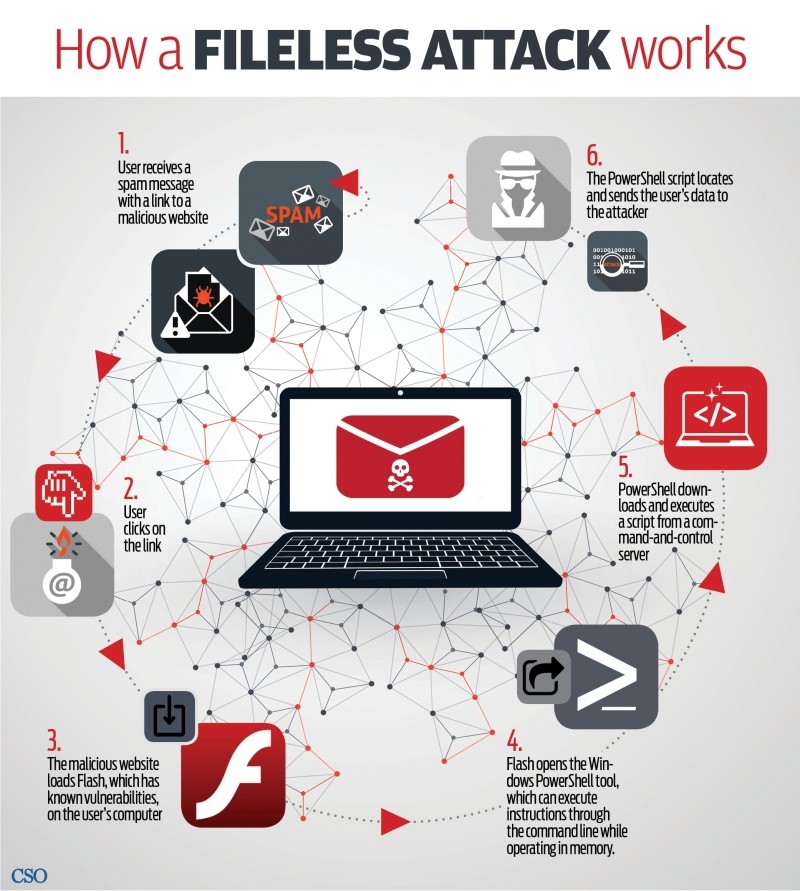

Následující obrázek ukazuje, jak bezsouborový útok funguje.

1. Uživatel dostane spamovou zprávu s odkazem na škodlivý web

2. Uživatel klikne na odkaz

3. Škodlivý web načte do počítače uživatele Flash, který má známé zranitelnosti

4. Flash otevře nástroj Windows PowerShell, který může vykonávat instrukce prostřednictvím příkazového řádku, a pracovat přitom v paměti.

5. PowerShell stáhne a spustí skript z řídicího serveru

6. Skript PowerShell vyhledá a odešle data uživatele útočníkovi

Zdroj: Terri Haas, IDG

Bezsouborové útoky také obcházejí obranu tvořenou pomocí whitelistů. Při využívání whitelistů je povolené instalovat do počítače jen schválené aplikace. Bezsouborové útoky proto využívají aplikace, které jsou již nainstalované a jsou ve schváleném seznamu.

Přesto jsou však pojmy „fileless (bezsouborové),“ „zero-footprint (nulové stopy)“ a „non-malware (nemalwarové)“ technicky nesprávné, protože často závisí na tom, zda uživatelé stáhnou škodlivé soubory a v počítači zůstávají stopy, pokud ale víte, co hledat.

„Malware s absolutně nulovými stopami skutečně neexistuje, protože existují způsoby, jak malware detekovat, přestože se na disk počítače neinstaluje,“ upozorňuje Cristiana Brafman Kittnerová, analytička hrozeb ve společnosti FireEye.

Kromě toho se nevyhnou antivirovému programu zcela, protože antivirus může stále zaznamenat škodlivou přílohu nebo škodlivý odkaz, přestože nedošlo k instalaci žádného spustitelného souboru.

Útočníci vědí, že jim bezsouborový útok dává větší šanci dostat se dovnitř. „Zde se nachází skutečná hrozba,“ upozorňuje Lentz. Při zachycování takových útoků, které proklouznou, se Samsung Research spoléhá na systémy sledující chování včetně ochrany koncových bodů od společnosti Carbon Black.

Když se například návštěvníci připojí k síti společnosti, může obrana detekovat malware, který antivirové nástroje uživatelů nezachytily. „Na noteboocích návštěvníků jsme našli keyloggery (záznam stisků kláves) a programy kradoucí hesla,“ uvádí Lentz.

Rostoucí hrozba

Množství útoků bezsouborového malwaru vzrostlo ze 3 % na počátku roku 2016 na 13 % v listopadu 2016, uvádí Mikea Viscuso, technologický ředitel společnosti Carbon Black. „Stále vidíme nárůst, pozorujeme, že jedna infekce ze tří má bezsouborovou složku.“

Protože si ne všichni zákazníci této firmy vybrali blokování útoků, ale namísto toho se rozhodli pro upozornění, může Viscuso vidět, že bezsouborové útoky mají ve skutečnosti ještě větší dopad. „Více než polovina všech úspěšných útoků je bezsouborová,“ popisuje.

Někteří zákazníci také používají tzv. honeypoty (návnady), nebo dokonce ponechávají části své sítě bez pokročilé ochrany založené na chování, takže mohou sledovat útoky, i co útočníci hledají a jak se šíří. „Mohou tak zajistit, aby byla zbývající část jejich prostředí připravena na útoky,“ vysvětluje Viscuso.

Nedávná analýza společnosti Carbon Black vykonaná s pomocí více než tisíce zákazníků, což zahrnovalo více než 2,5 milionu koncových bodů, ukázala, že prakticky každá organizace zažila v roce 2016 bezsouborový útok.

Viscuso tvrdí, že bezsouborové útoky mají pro útočníky velký smysl. „Strávil jsem deset let jako hacker pro NSA a CIA,“ prohlašuje. „Přistupuji tedy k většině diskuzí s využitím stylu myšlení útočníka.“

Z hlediska útočníka je instalace nového softwaru do počítače oběti něco, co by mohlo upoutat pozornost. „Pokud neuložím do počítače oběti žádný soubor, jak moc budete případ zkoumat?“ ptá se Viscuso.

To je podle něj důvod, proč je bezsouborový útok či útok jen s využitím paměti tak nebezpečný. Upoutají mnohem méně pozornosti a útok je o hodně úspěšnější.

Není to spojené se žádnou ztrátou schopností, dodává Viscuso. „Síla dopadu je naprosto stejná.“ Pokud chce například útočník zahájit ransomwarový útok, může nainstalovat binární soubor nebo používat PowerShell.

„PowerShell zvládne vše, co by dokázala nová aplikace,“ popisuje. „Při útocích vykonávaných jen z paměti nebo s využitím prostředí PowerShell neexistují žádná omezení.“

Také McAfee hlásí nárůst bezsouborových útoků. Výskyt malwaru využívajícího makra, který představuje významnou část bezsouborového malwaru, se zvýšil ze 400 tisíc na konci roku 2015 na více než 1,1 milionu během druhého čtvrtletí tohoto roku.

Jedním z důvodů růstu je i vznik snadno použitelných nástrojů, které obsahují tyto typy exploitů, tvrdí Christiaan Beek, hlavní inženýr strategického výzkumu v McAfee.

Využití bezsouborových útoků, které bylo dříve omezené na státní úroveň a další pokročilé protivníky, nyní už zlidovělo a stalo se běžným i v komerčních útocích. „Kyberzločinci si to osvojili pro šíření ransomwaru,“ popisuje Beek.

Pro boj s těmito útoky přidal McAfee i další významní dodavatelé antivirových produktů behaviorální (chování sledující) analytické metody navíc k tradiční obraně založené na signaturách.

„Pokud například dojde ke spuštění aplikace Word a prostředí PowerShell, je to velmi podezřelé,“ vysvětluje Beek. „Můžeme takový proces uložit do karantény, nebo se rozhodnout ho ukončit.“

Jak to funguje?

Bezsouborový malware využívá aplikace již nainstalované v počítači uživatele, takové, které jsou považované za bezpečné. Například mohou sady exploitů využívat zranitelnosti prohlížeče ke spuštění škodlivého kódu prohlížečem, využít makra aplikace Microsoft Word nebo použít nástroj Microsoft PowerShell.

„K vykonání bezsouborového útoku je potřebná existence zranitelnosti v již nainstalovaném softwaru, takže je při prevenci nejdůležitějším krokem instalace oprav a aktualizací nejen pro operační systém, ale také pro softwarové aplikace,“ upozorňuje Jon Heimerl, manažer pro threat intelligence firmy NTT Security. „Nejvíce přehlíženými aplikacemi jsou v oblasti správy instalace oprav doplňky prohlížečů, které jsou také nejčastějšími cíli bezsouborových infekcí.“

Útoky pomocí maker sady Microsoft Office lze potlačit vypnutím funkce maker. Ve skutečnosti je toto nastavení ve výchozím stavu vypnuté, uvádí Tod Beardsley, ředitel výzkumu firmy Rapid7.

Při pokusu o otevření takových infikovaných dokumentů musejí uživatelé výslovně souhlasit s povolením maker. „Určité procento lidí bude takové soubory stále otevírat, zejména pokud budou zdánlivě pocházet od někoho známého,“ konstatuje.

Útočníci se budou také zaměřovat na zranitelnosti v aplikaci Adobe PDF Reader a v JavaScriptu, dodává Fleming Shi, hlavní viceprezident vývoje pokročilých technologií ve společnosti Barracuda Networks.

„Někteří lidé, kteří jsou paranoidnější, ve svých prohlížečích vypnou zpracování JavaScriptu, aby zabránili infekci, ale to obvykle způsobí poruchy zobrazování daného webu.“

Nedávný průnik do společnosti Equifax je také příkladem bezsouborového útoku, uvádí Satya Gupta, technologický ředitel společnosti Virsec Systems. Použila se při něm zranitelnost spočívající v možnosti injektáže příkazů frameworku Apache Struts.

„Při tomto typu útoku zranitelná aplikace dostatečně neověřuje vstupy od uživatelů, které mohou obsahovat příkazy pro operační systém,“ vysvětluje Gupta. „V důsledku toho mohou být tyto příkazy spuštěné na počítači oběti se stejnými oprávněními, jako má daná zranitelná aplikace.“

„Tento mechanismus zcela oslepí jakékoliv řešení proti malwaru, které nesleduje spouštěcí cestu aplikace za účelem kontroly, zda aplikace spouští jen svůj přirozený kód,“ dodává. Instalace opravy by bývala zabránila průlomu, protože příslušný patch se vydal už v březnu.

Začátkem letošního roku infikoval bezsouborový útok více než 140 podniků včetně bank, telekomunikačních společností a vládních úřadů ve 40 zemích. Kaspersky Labs našel škodlivé skripty PowerShell v registru svých podnikových sítí. Podle slov firmy bylo možné tento útok zjistit jen v paměti RAM, síti a registru.

Útočníkům, kteří chtějí zůstat co nejdéle nezjištění, pomáhají bezsouborové útoky zůstávat mimo dosah detekčních nástrojů. „Zjistili jsme, že řada aktérů v oblasti kybernetické špionáže využívá tuto metodu ve snaze uniknout detekci,“ prohlašuje Kittnerová z FireEye. Mezi nedávné útoky podle ní patří i případy pocházející od čínských a severokorejských skupin.

Novým komerčním využitím bezsouborových útoků je využívat infikované počítače k těžbě bitcoinů. „Těžaři kryptoměn se snaží spouštět těžařské stroje přímo z paměti pomocí exploitu Eternal Blue, aby rozšířili stovky tisíc těžebních strojů v celé společnosti,“ tvrdí Eldon Sprickerhoff, bezpečnostní stratég společnosti eSentire.

Obtížnost těžby bitcoinů se v průběhu času zvyšuje, a to mnohem rychleji, než roste hodnota této virtuální měny. Těžaři bitcoinů si musejí kupovat specializovaný hardware a pokrýt náklady na spotřebu elektrické energie, takže je velmi těžké dosáhnout zisku. Únosy firemních počítačů a serverů mohou oba tyto náklady eliminovat.

„Pokud dokážete využít velký víceprocesorový server, je to mnohem lepší než něčí notebook,“ popisuje. Sprickerhoff doporučuje, aby firmy sledovaly neobvyklé využití procesorů jako možný příznak, že probíhá těžba bitcoinů.

Dokonce ani systémy využívající behaviorální analytiku nedokážou detekovat všechny bezsouborové útoky, uvádí Beardsley ze společnosti Rapid7. „Závisíte na zpozorování něčeho neobvyklého, jako je například kompromitace uživatelského účtu a následné připojování k mnoha počítačům, se kterými předtím komunikace neprobíhala.“

Je těžké tyto útoky zachytit dříve, než vyvolají varování, nebo když dělají něco, co behaviorální algoritmy nesledují. „Pokud protivník vynaloží velké úsilí na to, aby byl obtížně zpozorovatelný, je mnohem těžší útok zjistit,“ popisuje Beardsley.

„To, co vidíme, nemusí být reprezentativní a může to být selektivně zkreslené, protože vidíme jen případy nezdařeného ukrytí – takové, které je snadné zpozorovat. Pokud bude krytí dobré, nikdo to neuvidí,“ uzavírá Beardsley.

Tento příspěvek vyšel v Security Worldu 4/2017. Časopis (starší čísla i předplatné těch nadcházejících) si můžete objednat na adrese našeho vydavatelství.