Bezpečností experti antivirového výrobce Symantec objevil část malware, která prostřednictvím Dokumentů Google, které jsou nyní součástí Disku Google, maskuje svou škodlivou komunikaci s útočníky.

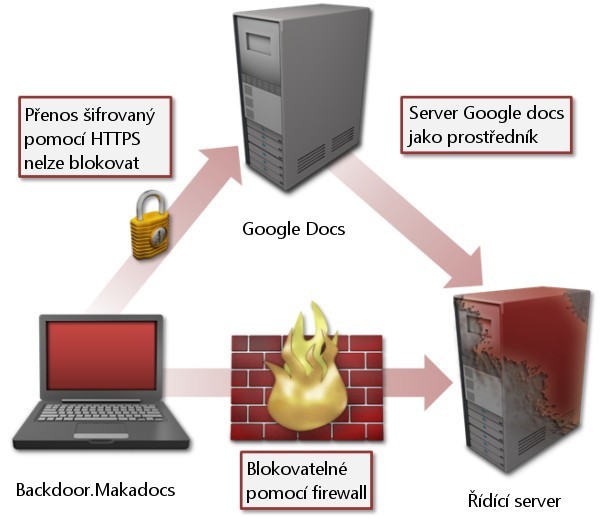

Nová verze malware – člena rodiny Backdoor.Makadocs, využívá vlastností Prohlížeče Disku Google jako prostředníka pro přijímání instrukcí od svého ovládacího serveru. Původní funkcí Prohlížeče bylo umožnit zobrazování souborů různých typů, na které odkazovalo externí URL v některém z Dokumentů Google.

Nebezpečnost nového malwaru je především v tom, že Disk Google komunikuje se servery Google pomocí šifrovaného protokolu HTTPS a většina uživatelů a především síťových bezpečnostních produktů bude veškerou jeho komunikaci považovat za zabezpečenou komunikaci s důvěryhodným servisním serverem. Tento typ aktivity samozřejmě není v souladu s politikou a pravidly používání daných produktů Google. Získat anonymní účet Google ale není nic těžkého.

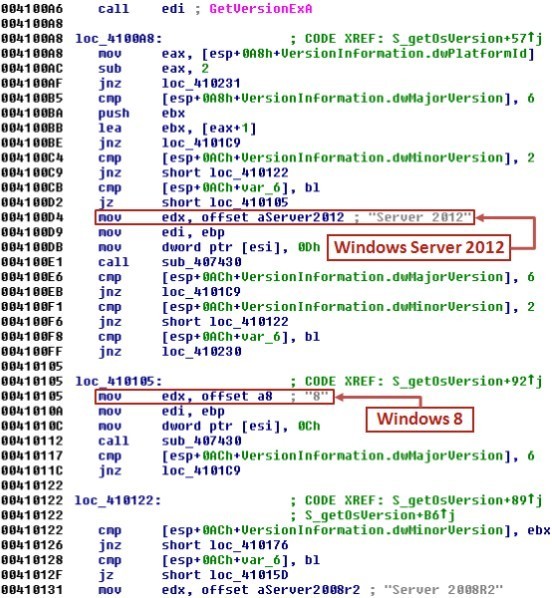

Backdoor.Makadocs se šíří prostřednictvím dokumentů RTF nebo Microsoft Word a pomocí lákavých názvů a obsahu dokumentů se snaží přimět uživatele k otevření a kliknutí. V tomto okamžiku tedy komunikace mezi uživatelovým prohlížečem WWW a serverem Google ukládajícím dokument probíhá plně šifrovaným protokolem HTTPS, ale po otevření adresy URL vnějšího souboru již komunikace míří z Google na škodící řídící server. Jak je typické pro taková „zadní vrátka“, nejde o přímé poškozování infikovaných počítačů, ale o získání přístup k cenným citlivým informacím, jako jsou čísla kreditních karet, seznam e-mailových adres atd. Malware je ale schopen provádět příkazy získané z ovládacího serveru útočníků a může tedy své chování v budoucnosti měnit. V případě publikované varianty byl nalezen i kód testující přítomnost operačních systémů Windows Server 2012 a Windows 8, které byly uvedeny teprve tento měsíc. Kód sice žádné funkce specifické pro tyto systémy nevolá, ale testování na ně potvrzuje nedávný vznik této právě objevené varianty.

Některé části kódu i názvy dokumentů, které mají být vějičkami lákajícími k otevření, naznačují, že malware má být cílen na brazilské uživatele. I to je důvod, proč v současnosti Symantec hodnotí jeho riziko šíření jako nízké.