Útok na bezdrátovou síť – to je něco jiného než když jsou maskovaní lupiči vyloupit banku. Tam nejde o to dostat se k trezoru a s hlukem jej otevřít. Takový útočník na bezdrátovou síť jedná přesně opačně – nenápadně se přiblíží k routeru, prozkoumá, jaká má slabá místa a následně zkusí několika různými způsoby na tento router zaútočit. Nebo naopak jen využije známou bezpečnostní trhlinu a zaútočí takovým typem útoku, který tuto bezpečnostní trhlinu využívá.

Co se dozvíte v článku

- Proč vlastně hackeři útočí na bezdrátové sítě?

- Deauthentification: První útok na bezdrátovou síť

- Útok hrubou silou: Útočníci prolamují heslo k bezdrátové síti

- Evil Twin: Když útočník umístí podvodný přístupový bod

- Útok na směrovač: Jak hackeři využívají mezery v zabezpečení

- Remote attack: Přístup ke směrovači přes internet

Vzhledem k tomu, že i na váš router může zaútočit kdokoliv a kdykoliv, je nutno zajistit, aby byl i váš router před útoky hackerů efektivně chráněn. Není to tak komplikované, jak by se mohlo na první pohled zdát – stačí nastavit ochranu vašeho routeru na takovou úroveň, aby se útočníkovi prostě nevyplatilo na něj útočit. A samozřejmě je nanejvýš vhodné se zajímat o případné bezpečnostní trhliny, na které se u vašeho routeru přijde, abyste je mohli včas odstranit aktualizací firmwaru.

V toto článku vám ukážeme, jak fungují ty nejnebezpečnější útoky na bezdrátové sítě a jak se proti nim můžete chránit. Získáte tak di rukou tu správnou zbraň proti útočníkům a svůj router i domácí síť si dostatečně zabezpečíte. A vězte, že to vůbec nebude nijak komplikované.

Proč vlastně hackeři útočí na bezdrátové sítě?

Při útoku na bezdrátovou síť cílí hackeři buď na bezdrátové připojení mezi routerem a klientem, nebo útočí přímo samotný router.

V prvním případě útočníci chtějí zachytit data přenášená mezi zařízeními připojenými a komunikujícími prostřednictvím bezdrátového připojení. Tímto způsobem se dá odchytit šifrovací klíč používaný ke komunikaci. Pokud útočník zjistí používaný šifrovací klíč, může se následně k již probíhající komunikaci připojit také, popřípadě tuto komunikaci přesměrovat. Současně útočníci získají přístup k citlivým údajům, jako je například heslo pro přístup k internetovému bankovnictví, popřípadě přístupové údaje pro přihlášení k různým online účtům. Takto získané údaje pak buď použijí sami, nebo je prodají jiným hackerům.

Další možností zneužití získaného přístupu k bezdrátovému připojení spočívá ve zneužití celého vašeho připojení k Internetu ke stahování všemožného materiálu chráněného autorskými právy, popřípadě k provádění různých nelegálních aktivit, které pak při zpětném dohledávání stop povedou pouze k vám a nikoliv již k hackerovi, který zneužil vaše připojení k Internetu.

Současně je třeba si také uvědomit následující skutečnost: konkrétně to, že pokud se útočníci zmocní vašeho routeru, získají přístup ke všem vašim zařízením v počítačové síti. Mohou tak beztrestně manipulovat chytrými domácími zařízeními, která ovládají světla, topení nebo poplašný systém. Dále se samozřejmě mohou tímto způsobem dostat k datům v počítačích nebo zařízeních NAS, která mohou například zašifrovat nasazením ransomwarem, aby na vás následně vymáhali zaplacení výkupného.

Ve většině případů se ale napadený router stává součástí botnetu, který hackeři využívají k útokům na další cíle, například na interní sítě vládních úřadů nebo firem. V každém případě nepříjemný je každý útok, a to i ten, který nemá až tak ambiciózní cíle: pořádně znepříjemnit život může třeba i váš soused, kterého prostě pomocí útoků na vaši bezdrátovou síť baví narušovat vaši bezdrátovou síť a bezdrátovou komunikaci. Narušiteli však mohou být i členové vaší rodiny, kteří doufají, že získáním neoprávněného přístupu k vašemu směrovači obejdou nastavení rodičovské kontroly nebo filtrování internetových stránek.

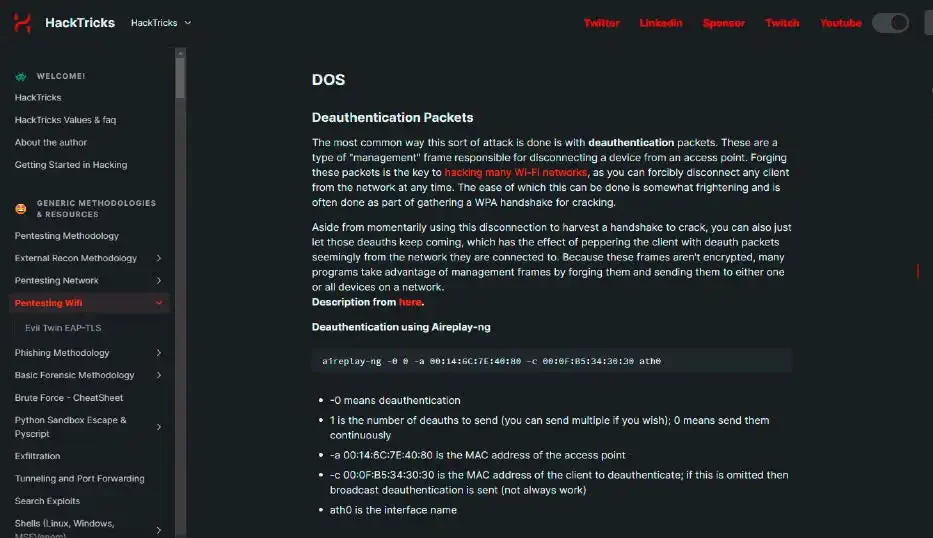

Deauthentification: První útok na bezdrátovou síť

Princip útoku: Při útoku označovaného jako Deauthentication attack (deautentizace) hacker přeruší bezdrátové spojení mezi směrovačem a klientem. Nejedná se přitom o nic nestandardního, ba naopak: směrovač proces deautentizace spustí, neboli zprávu o deautentizaci odešle například klientovi, který již nějakou dobu není v bezdrátové síti aktivní, aby nemusel toto spojení zbytečně udržovat.

Deautentizaci klienta může směrovač i vynutit, a to pomocí funkcí označovaných jako band steering a AP steering. Tyto funkce slouží k tomu, aby nabídly a následně připojily klienta bezdrátové sítě k bezdrátové síti běžící na jiné frekvenci, popřípadě k jinému opakovači. Cílem je nabídnout klientovi bezdrátové sítě připojení k rychlejší síti s lepším signálem.

Při útoku využívajícího deauntetizace však nepřichází požadavek na deautentizaci od směrovače, ale od hackera. Za tímto účelem musí hacker zmanipulovat příslušný datový paket, který obsahuje adresy MAC směrovače a klienta. Kromě toho musí útočník znát SSID napadené bezdrátové sítě. A pokud zjistí i číslo kanálu, je útok zacílený ještě přesněji.

Čeho chce hacker dosáhnout: Deautentizace je základem většiny útoků na bezdrátové sítě. Útočník může například zkusit zaútočit v okamžiku, kdy se klient chce po vynuceném odhlášení znovu připojit ke směrovači. Obě zařízení si při připojování vyměňují zprávy, kterými si navzájem potvrzují, že znají dohodnuté heslo bezdrátové sítě, aniž by si je přímo předávala. Poté definují klíče, které budou používat pro zabezpečení následujícího přenosu dat (jedná se o tzv. 4-way handshake).

Útočník pomocí vhodného nástroje zachytí během přihlašování datový provoz a pokusí se z něj uhádnout heslo k bezdrátové síti. Pokud vás zajímá, jak se přesně postupuje, pak se podívejte níže do části „Útok hrubou silou“. Mimochodem i deautentizací začíná i útok Evil Twin

Útočník však může také spojení mezi klientem a směrovačem přerušit natrvalo a vést tak útok typu DoS (Denial-of-Service). V tomto případě nepřetržitě odesílá klientovi deautentizační pakety a výsledkem je, že klient se tak nemůže spojit se směrovačem. V privátní síti je možné tímto způsobem doslova paralyzovat chytrá domácí zařízení, jako jsou poplašné systémy nebo sledovací kamery.

Jak se útoku bránit: Útočník k odeslání deautentizačních paketů nepotřebuje ani heslo k bezdrátové síti, ani heslo pro přístup do počítačové sítě jako takové – stačí mu, když zná adresy MAC a identifikátor SSID bezdrátové sítě. A oba tyto údaje je možné v bezdrátové síti zjistit velmi snadno.

Vlastní obrana spočívá v povolení funkce PMF (Protected Management Frames), která je povinnou součástí nejnovějšího bezpečnostního standardu WPA3. Nejjednodušším obranným prostředkem je tedy povolení používání standardu WPA3. Po zapnutí funkce PMF budou chráněny šifrovacím klíčem (a tedy zašifrovány) i deautentizační pakety, takže klient pozná, že skutečně pocházejí ze směrovače, který zná.

Pokud však klient standard WPA3 nepodporuje, pak vám tento tip nijak nepomůže. Naštěstí je ale možné funkci PMF v mnoha směrovačích používat i s WPA2: U zařízení Fritzbox můžete například PMF dodatečně aktivovat v nabídce v části „WLAN > Security“. Stačí, když zde vyberete možnost „Activate support for protected logins of WLAN devices (PMF)“.

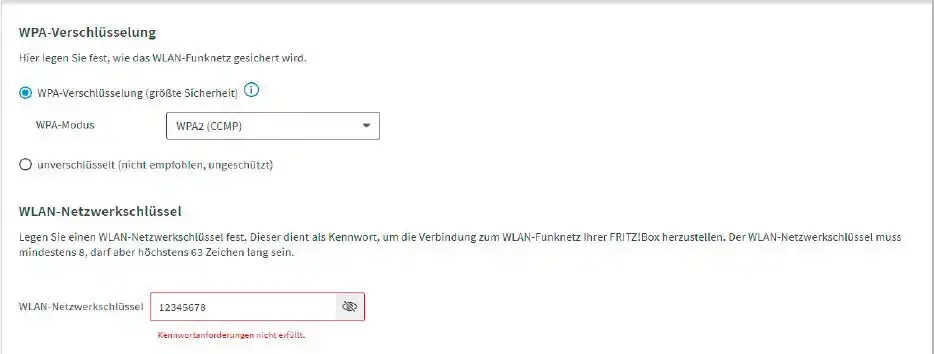

Útok hrubou silou: Útočníci prolamují heslo k bezdrátové síti

Princip útoku: Základem veškerého šifrování v bezdrátové síti Wi-Fi je heslo – aby tedy mohla zařízení v dané heslem zabezpečené bezdrátové síti komunikovat, musí toto heslo znát. Pokud útočník chce v této zabezpečené síti komunikovat také, musí tedy toto heslo nějakým způsobem zjistit. Jednou z možností je provést deauthentication útok, kterým přeruší probíhající komunikaci a následně se pokusí toto spojení znovu navázat. A právě při novém navazování spojení je možné toto heslo uhádnout.

Obvykle se tak ovšem neděje bezprostředně po odposlechu komunikace, jejíž cílem je nové navázání spojení. Obvykle útočník vezme záznam komunikace a ten nechá prověřit na nějakém výkonném počítači vybaveném dostatečně silnou výpočetní jednotkou CPU a GPU. Tento počítač má jediný úkol: co možná nejrychleji vyzkoušet různá hesla pro přístup k bezdrátové síti a přijít na to správné. Celou tuto operaci je možné urychlit pomocí některé z online služeb, které k tomuto účelu používají hned několik výkonných serverů. Základem tohoto útoku jsou slovníky či databáze s nejčastěji používanými hesly a kombinacemi znaků.

Pokud se jedná o tzv. maskovaný útok, pak útočník nastaví nějaké výchozí parametry, o nichž se domnívá, že odpovídají použitému heslu (klíči Wi-Fi) – například předpokládá, že první písmeno v hesle bude velké, popřípadě že polovinu hesla tvoří čísla. Tím se výrazně sníží úsilí potřebné k prolomení hesla. Pokud bychom například pro přístup k zabezpečené bezdrátové síti používali heslo Anton1970 , pak by v případě, že by útočník musel procházet všechny kombinace znaků a číslic, jeho prolomení trvalo několik let. Jestliže si řekne, že se heslo skládá ze jména a letopočtu, pak uspěje za necelou hodinu.

Čeho chce hacker dosáhnout: Pokud útočník zjistí heslo používané pro zabezpečení bezdrátové sítě, má – obrazně řečeno – do této bezdrátové sítě otevřeny všechny dveře. Může například proniknout vzít vlastní zařízení a připojit je do této bezdrátové sítě a pomocí nich následně získat přístup k jiným zařízením či prostředkům sdíleným v této bezdrátové síti. Mimoto může v nešifrované podobě zaznamenávat veškerý datový provoz.

Jak se útoku bránit: Z výše uvedeného příkladu jasně vyplývá, že čím delší a složitější je heslo, tím obtížnější je jeho prolomení. Proto vám jednoznačně doporučujeme, abyste se při volbě hesla pro zabezpečení bezdrátové síti vyhýbali známým slovům nebo číselným sekvencím, jako je jméno, adresa, rok narození atd. Složitost hesla samozřejmě zvyšují speciální znaky. Pokud tedy použijete v hesle speciální znak, vystačíte s kratším heslem o délce osmi až dvanácti znacích, ovšem dbejte na to, aby heslo bylo skutečně náhodnou směsicí těchto znaků (tj. velkých, malých písmen, číslic a speciálních znaků). Příkladem takového hesla může být například heslo z9!qO6+B§.

Toto je také důležité: V žádném případě nepoužívejte vámi vytvořené heslo pro zabezpečení bezdrátové sítě pro přihlašování k jiným službám: pokud je totiž heslo prolomeno, objeví se společně s dalšími prolomenými hesly poměrně rychle na internetu. Útočníci pak tato hesla s oblibou používají pro další útoky typu brute force (hrubou silou).

Evil Twin: Když útočník umístí podvodný přístupový bod

Princip útoku: Tento útok vám hrozí zejména při používání veřejných bezdrátových sítí, ale nikde není psáno, že byste se s ním nemohli setkat i v sítích privátních, jako jsou například bezdrátové sítě používané v domácnostech či firmách. Při tomto útoku použije hacker směrovač nebo přístupový bod, který používá stejný název sítě (SSID) jako běžný směrovač. Název sítě (SSID) hacker získá velmi snadno skenováním dostupných bezdrátových sítí. Podobně útočník postupuje i při útoku označovaném jako honeypot attack. V tomto případě na místě, kde není k dispozici žádná bezdrátová síť, nabídne připojení k bezdrátové síti za účelem připojení k Internetu. Současně tato nabídka nesmí být na první pohled příliš nápadná. Takovým typickým příkladem může být zřízení podvodného přístupového bodu s názvem bezdrátové sítě (SSID) „Pizzeria“ v italské pizzerii.

Oba útoky lze snadno provést pomocí notebooku nebo chytrého telefonu. Tento útok bude samozřejmě daleko zajímavější, když se oběť útoku bude moci pomocí tohoto podvodného bezdrátového přístupového bodu připojit na Internet. Úspěšnost útoku je možné také zvýšit tím, že podvodný přístupový bod útočník umístí tak, aby nabízel kvalitnější signál než pravý přístupový bod. Navíc k tomu ještě může použít Může také použít deauthentication útok, kterým přiměje klienty přihlášené k legitimnímu přístupového bodu, aby se odhlásili a namísto toho se připojili k podvodnému přístupovému bodu. U nezabezpečené bezdrátové sítě hacker už nemusí dále dělat vůbec nic. U bezdrátové sítě chráněné heslem může hacker toto heslo získat tak, že při pokusu klienta o připojení k této bezdrátové síti předloží tomuto klientovi zmanipulovanou přihlašovací internetovou stránku.

Čeho chce hacker dosáhnout: Díky útoku Evil Twin může hacker sledovat celý datový provoz klienta – konkrétně například zadávání hesel při přihlašování do online bankovnictví nebo při nakupování na Internetu. Vzhledem k tomu, že tento typ útoku není klientem zaznamenán okamžitě, má hacker dostatek času na zaznamenání dostatečného množství dat.

Mimoto hacker získá přístup k samotnému zařízení klienta, takže do něj může instalovat malware, který mu poskytne další možnosti ovládání klientského zařízení, nebo v něm vyhledávat citlivé soubory.

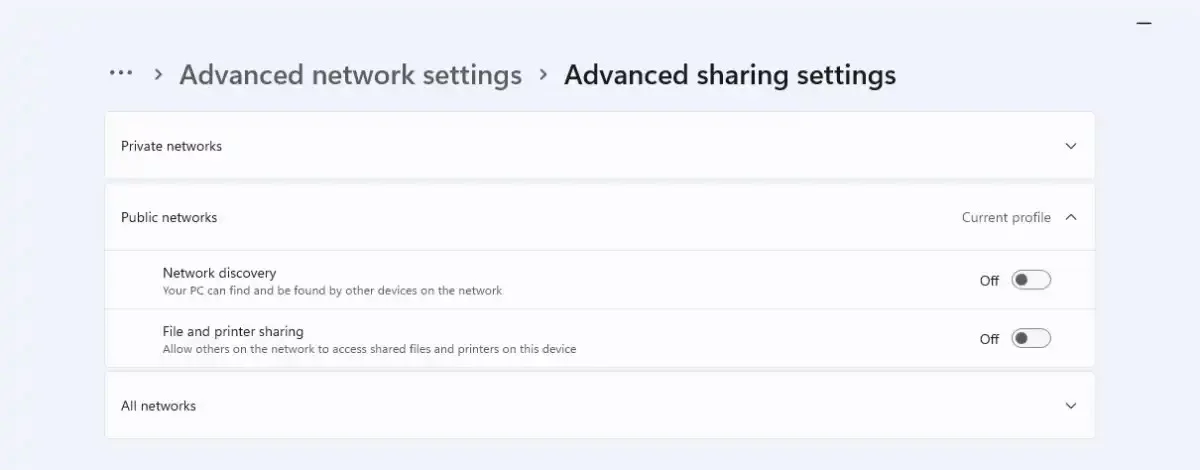

Jak se útoku bránit: V první řadě platí, že pokud budete připojeni k veřejné bezdrátové síti, pak byste neměli provádět žádné aktivity, které vyžadují zadávání nějakých citlivých údajů, jakým je například heslo. Pokud to není možné, pak je třeba se stoprocentně ujistit, že se při zadávání citlivých údajů skutečně pohybujete na té správné internetové stránce, což poznáte tak, že internetová adresa vámi navštíveného webu bude začínat řetězcem https://.

Nejlepší ochranou proti útokům ve veřejné síti Wi-Fi je použití síť VPN, která vás připojí k vašemu domácímu směrovači. Ten následně bude všechna data, která odesíláte prostřednictvím veřejné sítě WLAN, šifrovat.

Rozhodně byste se rovněž měli vyhýbat používání takových bezdrátových sítí Wi-Fi, k nimž se dá připojit bez zadání hesla. Kromě toho se rovněž doporučuje na svém zařízení, kterým se připojujete k bezdrátové síti, zakázat funkci automatického připojování ke známým bezdrátovým sítím – v opačném případě totiž bude vaše zařízení automaticky kontaktovat každý přístupový bod, který se nachází v dosahu tohoto zařízení a který používá jemu známý identifikátor SSID – a to i ten, který je podvodný. A když už své zařízení připojíte k veřejné bezdrátové síti, určitě zakažte funkci automatické registrace této bezdrátové sítě na svém notebooku s operačním systémem Windows. Tímto způsobem totiž zvýšíte ochranu proti útoku Evil Twin.

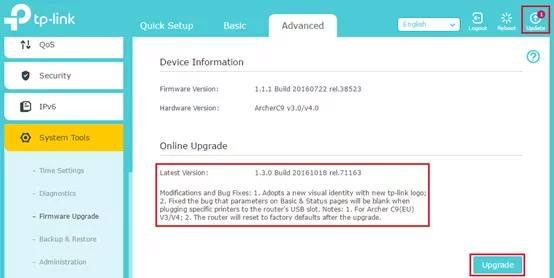

Útok na směrovač: Jak hackeři využívají mezery v zabezpečení

Princip útoku: Nejdůležitějším zařízením v bezdrátové síti je rozhodně směrovač (router). Není tedy divu, že je pro hackery tak atraktivním cílem. Řada těchto bezdrátových směrovačů hackerům situaci usnadňuje, a to tím, že často obsahují celou řadu bezpečnostních mezer ve firmwaru. Firmware nejčastěji využívá Linux, takže výrobci bezdrátových směrovačů neprogramují všechny funkce sami, ale využívají řadu programů s otevřeným zdrojovým kódem, které samozřejmě mohou obsahovat chyby.

Řada výrobců firmware neaktualizuje, popřípadě ani neodstraňuje z firmwaru zastaralé moduly, které již nejsou aktualizovány. Tyto bezpečnostní trhliny pak umožní hackerům například nechat na směrovači spustit různé zmanipulované příkazy, protože je zastaralý firmware nedokáže tyto zmanipulované vstupy ani prověřit, ani odfiltrovat. Útočník tak může na směrovači spustit jím předem připravené skripty, které následně útočníkovi poskytnou úplnou kontrolu nad směrovačem či bezdrátovou sítí. V závislosti na povaze firmwaru je třeba, aby se útočník k tomuto účelu připojil ke směrovači buď prostřednictvím bezdrátové sítě, nebo pomocí vzdáleného přístupu.

Čeho chce hacker dosáhnout: Zneužití bezpečnostní trhliny může útočníkovi umožnit úplné ovládnutí směrovače, takže na něm může měnit jeho konfiguraci, popřípadě vypnout funkce pro jeho zabezpečení. Často si takto získá trvalý a přitom zcela nenápadný přístup do nabídky pro konfiguraci směrovače. Takový směrovač pak se pak klidně může stát součástí botnetu, který útočník používá pro napadání jiných bezdrátových sítí například prostřednictvím útoku DoS, popřípadě tímto způsobem rozesílá nevyžádané zprávy.

Jak se útoku bránit: Pokud máte svůj směrovač připojen k Internetu, pak pravidelně kontrolujte, zda pro váš směrovač není k dispozici nová verze firmwaru. Dále určitě nebude od věci, pokud čas od času podíváte na internetové stránky věnované zabezpečení firmwaru a kde se dá zkontrolovat, zda pro se pro váš směrovač neobjevila nějaká nová bezpečnostní trhlina. A konečně se občas nezapomeňte podívat na internetové stránky podpory pro váš směrovač.

Remote attack: Přístup ke směrovači přes internet

Princip útoku: Řada uživatelů má svůj směrovač nastaven tak, aby jej bylo možné konfigurovat i přes Internet. Útočníci tak mohou tyto směrovače najít i pomocí skenování sítě. Vzdálený přístup totiž obvykle používá pro připojení standardní porty, jako je například port 443. Následně se podobně jako při pokusu o prolomení hesla pro přístup k bezdrátové síti útočník snaží zjistit přístupové údaje – třeba pomocí útoku hrubou silou.

Čeho chce hacker dosáhnout: Pokud se útočník dostane do konfigurace směrovače, může v něm změnit nastavení, které mu umožní získat nad směrovačem úplnou kontrolu. Následně jej může začlenit do svého botnetu, popřípadě může přesměrovat přístup klientů připojených k bezdrátové síti do Internetu, na zmanipulovaný server, například tím, že na směrovač vloží vhodnou konfiguraci DNS. Tímto způsobem pak následně může odposlouchávat hesla nebo do domácí sítě umístit malware.

Jak se útoku bránit: Nejlepším řešením je povolení vzdáleného přístupu ke směrovači pouze v případě, kdy jej nezbytně potřebujete. Dále nezapomeňte nastavit pro přihlášení do nabídky bezdrátového směrovače silné heslo.

Ve většině případů by pak měl být bezdrátový směrovač schopen nabídnout nastavení uživatelského účtu pro vzdálený přístup – účtu, který je odlišný od účtu používaného pro lokální přístup.

Dalším bezpečnostním opatřením je pak definování povolených IP adres. Pak se totiž budou moci k nastavení bezdrátového směrovače vzdáleně připojit pouze ta zařízení, která budou mít příslušnou IP adresu. Řada bezdrátových směrovačů také po určitém počtu neúspěšných přihlášení možnost zobrazení nabídky zablokuje, popřípadě po každém neúspěšném pokusu o přihlášení prodlouží dobu, která musí uplynout, než bude možné provést další pokus o přihlášení.

Získejte pro svůj produkt či službu ocenění IT produkt roku! Soutěž „IT produkt roku“ vyhlašuje redakce Computerworldu s cílem vyzdvihnout výrobky disponující vlastnostmi, které je významně odlišují od konkurenčních produktů stejné kategorie. Může přitom jít jak o celkově inovativní pojetí produktu, tak o jednotlivé funkční zdokonalení, výrazně zjednodušené ovládání nebo třeba o výjimečně příznivou cenu.

Soutěž probíhá ve třech samostatných kolech v kalendářním roce a každý postupující produkt či služba do jednoho ze tří finálových kol získává právo na titul IT produkt roku.

Máte-li zájem účastnit se soutěže IT produkt roku, neváhejte. Kontaktujte nás prosím na itprodukt@iinfo.cz.

O přihlášku a více informací si můžete napsat nebo zavolat na telefonech 776 204 420 nebo 604 266 707 či 725 326 893, případně na také na adrese itprodukt@iinfo.cz.